Sadržaj

Sažetak

Near Field Communication (NFC) bežična je tehnologija koja omogućuje razmjenu podataka između uređaja na malim udaljenostima. Iako je praktična i sigurna tehnologija, NFC ima svoje ranjivosti koje zlonamjerni akteri mogu iskoristiti. Ovaj seminar govori o ranjivostima NFC-a, izazovima u njihovom rješavanju i načinima zaštite od njih.

Uvod

NFC je bežična tehnologija koja omogućuje razmjenu podataka između uređaja, poput pametnih telefona ili tableta, na kratkim udaljenostima. Takva tehnologija predstavlja praktičan način za obavljanje raznih transakcija, kao što su beskontaktna plaćanja ili jednostavan pristup informacijama (slika 1). Međutim, kao i svaka druga tehnologija, NFC ima svoje ranjivosti koje zlonamjerni akteri mogu iskoristiti. U nastavku su opisane neke od glavnih ranjivosti NFC tehnologije.

Slika 1: Beskontakno plaćanje pomoću NFC-a

Ranjivost 1: Oslanjanje na RFID tehologiju

Jedna od glavnih ranjivosti NFC-a je njegovo oslanjanje na tehnologiju radiofrekvencijske identifikacije (RFID). RFID oznake mali su i jeftini čipovi koji se mogu ugraditi u razne predmete, poput kreditnih kartica ili putovnica. Mogu ih čitati RFID čitači, koji koriste radio valove za komunikaciju s oznakama. Međutim, RFID oznake mogu se lako replicirati, što znači da napadač može stvoriti lažnu NFC oznaku koja izgleda i ponaša se kao prava. To može dovesti do različitih oblika prijevare, poput kloniranja kreditne kartice ili krađe osobnih podataka korisnika.

Ranjivost 2: Priroda temeljena na blizini

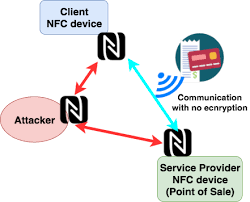

Još jedna ranjivost NFC-a je priroda komunikacije temeljena na blizini. S obzirom na to da se NFC komunikacija oslanja na neposrednu blizinu odašiljača i prijamnika, napadač može iskoristiti uređaj za presretanje ili promjenu podataka koji se prenose. To se može ostvariti fizičkim postavljanjem uređaja između NFC odašiljača i prijamnika ili korištenjem usmjerene antene za proširenje dometa uređaja (slika 2). Na primjer, napadač bi mogao upotrijebiti uređaj s usmjerenom antenom za čitanje podataka s kreditne kartice koja koristi NFC s određene udaljenosti, bez znanja korisnika. Za zaštitu od ovakvih napada važno je koristiti sigurnosne NFC protokole, kao što su Secure Element ili Host Card Emulation. Ovi protokoli pružaju dodatnu razinu sigurnosti šifriranjem podataka koji se prenose i provjerom identiteta uključenih strana u komunikaciji. Međutim, ti protokoli možda neće biti dostupni na svim uređajima s omogućenom NFC-om, stoga je važno istražiti sigurnosne karakteristike uređaja prije nego što ih se počne upotrebljavati za osjetljive transakcije.

Slika 2: NFC man in the middle napad

Ranjivost 3: Podložnost softverskim napadima

Osim spomenutih ranjivosti, NFC uređaji osjetljivi su i na softverske napade. Na primjer, napadač bi mogao upotrijebiti zlonamjernu aplikaciju za pristup osjetljivim podacima pohranjenim na uređaju koji podržava NFC. To se može ostvariti navođenjem korisnika na preuzimanje aplikacije ili iskorištavanjem ranjivosti u operacijskom sustavu uređaja. Aplikacija bi tada mogla koristiti funkciju za čitanje i pisanje podataka s NFC oznake te komunikaciju s drugim uređajima koji podržavaju NFC. To napadaču daje pristup osjetljivim informacijama, kao što su financijski ili osobni podaci. Dodatno, napadač se može lažno predstavljati i obavljati plaćanja ili pristup štićenim fizičkim lokacijama. Za zaštitu od softverskih napada važno je preuzimati samo aplikacije iz pouzdanih izvora i redovito ažurirati operacijski sustav uređaja kako bi se smanjila mogućnost za ovakve napade.

Ranjivost 4: Fizički pristup napadača

Još jedna ranjivost NFC-a je njegova ovisnost o fizičkom kontaktu. Iako se to općenito smatra sigurnosnom karakteristikom, može biti i ranjivost ako napadač može dobiti fizički pristup uređaju koji podržava NFC tehnologiju. Na primjer, napadač bi mogao instalirati zlonamjernu NFC oznaku na uređaj, dajući mu pristup osjetljivim podacima ili izvođenjem neovlaštenih radnji. Za zaštitu od ovakvih napada važno je biti svjestan svoje okoline i izbjegavati ostavljanje uređaja s omogućenim NFC-om na ranjivom mjestu.

Zaključak

Jedan od ključnih izazova u rješavanju ranjivosti NFC-a je raznolikost njegove upotrebe. NFC nije jedinstvena tehnologija, već skup standarda koji se mogu koristiti na različite načine. To otežava implementaciju jedinstvenog rješenja za rješavanje problema ranjivosti. Na primjer, NFC se koristi u nizu različitih sustava plaćanja, kao što su kreditne i debitne kartice te mobilna plaćanja. Osim spomenutog, NFC ima i druge uporabe poput kontrole pristupa, prodaje ulaznica i javnog prijevoza. Svaka od ovih aplikacija ima vlastiti skup ranjivosti i zahtijeva drugačiji pristup za njihovo rješavanje.

Za zaštitu od spomenutih ranjivosti važno je koristiti sigurne lozinke i omogućiti dvofaktorsku autentifikaciju za uređaje s omogućenom NFC-om. Nadalje, potrebno je redovito ažurirati operacijski sustav uređaja i preuzimati aplikacije samo iz pouzdanih izvora, a važno je i koristiti sigurnosne NFC protokole, kao što su Secure Element ili Host Card Emulation. Kako biste se zaštitili od fizičkog pristupa napadača, važno je biti svjestan svoje okoline i izbjegavati ostavljanje uređaja s omogućenom NFC-om na ranjivom mjestu.

Sljedeći ove smjernice, možete nastaviti uživati u pogodnostima i sigurnosti NFC-a dok minimalizirate rizik od izlaganja njegovim ranjivostima.

Video prezentacija: https://ferhr-my.sharepoint.com/personal/pm51502_fer_hr/_layouts/15/stream.aspx?id=%2Fpersonal%2Fpm51502%5Ffer%5Fhr%2FDocuments%2Fnfc%2Emp4&ga=1

Literatura

[1] Saulius J., Ruta J.: NFC Vulnerabilities Investigation

[3] https://www.techtarget.com/whatis/feature/6-potential-enterprise-security-risks-with-NFC-technology

[4] https://www.projectcubicle.com/nfc-technology-hack-or-scam-security-vulnerabilities/

[5] https://www.researchgate.net/publication/350313844_NFC_Vulnerabilities_Investigation

[6] https://staff.itee.uq.edu.au/jaga/proceedings/percomworkshops2020/papers/p436-bermejo.pdf