Sadržaj

Tehnike otključavanja računala s Windows operacijskim sustavima

Sažetak

Microsoft Windows operacijski sustavi su trenutačno najrasprotranjeniji operacijski sustavi za osobna računala. Windows operacijski sustavi nude mogućnosti stvaranja korisnika na računalu i autentifikaciju korisnika pomoću lozinke prilikom pokretanja. Lozinke bi trebale zaštiti podatke na računalu od drugih ljudi, no baš kao i u mnogim drugim slučajevima gdje se lozinke koriste za autentifikaciju u ovom slučaju to nije tako. U okviru ovog seminara opisane su tehnike i alati koji trenutno postoje za otključavanje računala s Windows operacijskim sustava koji koriste prijavu pomoću lozinke s lokalno izrađenim računima.

Uvod

Microsoft Windows operacijski sustavi su trenutačno najpopularniji operacijski sustavi na svijetu. Neki od razloga za to su: dobro održavanje od strane Microsofta, lagana instalacija i personaliziranje sustava po želji korisnika. Između ostalog, Windows operacijski sustavi nude korisniku mogućnost autentifikacije pomoću lozinke koju mnogi korisnici i koriste. Ukoliko korisnik ima otvoren email koji je pod Microsoftovom domenom, onda se korisnik može pomoću tog računa prijaviti i takav mehanizam autentifikacije se zasad pokazao sigurnim, odnosno ne postoji napad koji bi napadač mogao uspješno provesti na zaključanom računalu. Međutim, ukoliko korisnik nema takav račun onda mora izraditi lokalan račun čiji se podaci pohranjuju lokalno na disk. U ostatku seminara opisat ću svoja istraživanja o tehnikama i alatima pomoću kojih bi neki napadač mogao otključati Windows operacijske sustave ukoliko ne zna lozinku.

Tehnike otključavanja

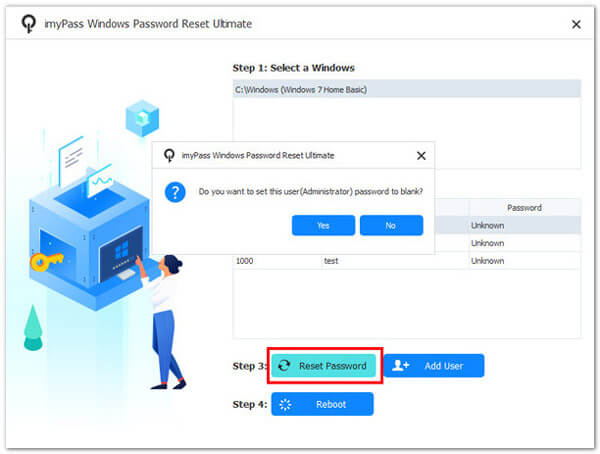

Postoji nekoliko tehnika kojima se može otključati Windows operacijski sustav ukoliko je lozinka korisnika nepoznata. Prvi je način pomoću alata imyPass Windows Password Reset. Ovaj alat potrebno je instalirati na neki prijenosan medij kao što je USB ili CD. Nakon instalacije, potrebno je pokrenuti računalo koje želimo otključati i u postavkama BIOS-a postaviti da pokretački USB ima prednost pokretanja nad operacijskim sustavom računala. Nakon što se alat pokrenuo, potrebno je odabrati operacijski sustav, zatim korisnika čiju lozinku želimo poništiti i nakon toga potrebno je samo kliknuti gumb Reset. Zatim kliknemo gumb Reboot koji ponovno pokreće računalo. Na donjoj slici je prikazano sučelje koje se otvori korisniku prilikom pokretanja alata. Dok se računalo ponovno pokreće maknemo medij s alatom iz uređaja i operacijski sustav Windows se uspješno pokrene bez potrebe za autentifikacijom pomoću lozinke.

Još neki alati koji funkcioniraju na skoro način kao ovaj alat su PassFab 4WinKey, Windows Password Reset, Passper WinSenior, Kon boot, Trinity rescue kit. Ono što je važno za napomenuti kako ovi alati ne rade za sve podverzije Windows operacijskih sustava i da je moguće poništiti lozinke samo ako je račun korisnika napravljen lokalno, odnosno ako se ne radi o Microsoft računu. Također postoje alati pomoću kojih možemo pokušati otkriti lozinku Windows lokalnog računa. Neki od tih alata su Ophcrack i Jack the Ripper. Međutim, njihova uspješnost će ovisti o tome koliko je kvalitetna lozinka.

Drugi način zaobilaženja mehanizma autentifikacije na Windows operacijskom sustavu je pokretanje naredbenog retka kao administrator. Da bismo pokrenuli naredbeni redak dok je računalo zaključano potrebno je prevariti operacijski sustav tako da zamijenimo izvršni kod nekog pomoćnog programa kojeg možemo pokrenuti pomoću nekog prečaca na zaslonu za prijavu s izvršnim kodom naredbenim retkom. Npr. kada se na Windows operacijskim sustavima shift tipka pritisne 5 puta aktivira se program Sticky keys. Ukoliko u postavkama operacijskog sustava zamjenimo izvršni program Sticky keys s naredbenim retkom, Windows će svaki put kada osoba za računalom pritisne shift tipku 5 puta pokrenuti naredbeni redak umjesto Shift key pomoćnog programa. Ovu zamjenu funkcionalnosti programa možemo napraviti na dva načina. Prvi način je uz pomoć prijenosnog medija u obliku USB-a ili CD/DVD sa instalacijom Windows operacijskog sustava iste verzije kao operacijski sustav koji je na računalu. Također je potrebno u BIOS postavkama postaviti postavke tako da se prilikom pokretanja računala prvo pokrene instalacijski medij. Nakon što smo odradili ove korake, potrebno je pokrenuti računalo s umetnutim instalacijskim medijem. Prilikom pokretanja otvorit će se Windows instalacijski alat namjenjen za popravak ili ponovnu instalaciju operacijskog sustava. Na otvorenom sučelju možemo otvorit naredbeni redak kao administrator uz pomoć tipki shift + F10 ili otvranjem postavki za troubleshoot (ovisno o sučelju instalacijskog alata). U naredbenom retku upišemo sljedeće naredbe kako bismo stvorili kopiju programa za sticky keys i prepisali izvršni kod tog programa s naredbenim retkom:

cd C:\Windows\System32

copy sethc.exe C:\

copy cmd.exe sethc.exe

Nakon toga zatvorimo naredbeni redak i ugasimo instalacijski alat nakon čega se pokreće Windows operacijski sustav. Kada nam se ponovno otvori stranica za prijavu stisnemo shift tipku 5 puta što nam otvara naredbeni redak u administratorskom načinu rada. U naredbeni redak upišemo naredbu:

net user

koja nam ispisuje sve korisnike na ovom operacijskom sustavu. Iz liste isčitamo korisničko ime i zatim pokrenemo naredbu:

net user {korisničko ime} {nova lozinka}

kako bismo promjenili korisniku lozinku. Ukoliko želimo stvoriti novog korisnika, potrebno je pokrenuti naredbu:

net user {ime korisnika} {nova lozinka} /add

Nakon toga možemo s novom lozinkom se prijaviti u operacijski sustav. Ovu zamjenu programa možemo napraviti i s drugim Windows pomoćnim programima bez kojih se Windows može normalno pokrenuti kao što su program za virtualnu tipkovnicu (osk.exe) i program utilsman.exe. Također trebam napomenuti da ovaj postupak radi za sve Windows verzije. Jedina iznimka u ovom postupku je kod operacijskog sustava Windows 11 kod kojeg se net naredbe moraju izvesti u sigurnom načinu rada s mogućnošću pristupa mreži. Drugi način je jedino moguć ukoliko korisnik također ima Linux operacijski sustav na računalu i ako imamo pristup njemu. Ako imamo, onda možemo u njemu navigirati se do Windows mapa koje sadrže ove programe i tamo im zamijeniti funkcionalnosti.

Još jedan način na koji možemo izmanipulirati autentifikacijski susatav Windows alata je pomoću Kali operacijskog sustava instaliranog na prijenosnom mediju. Pomoću njega možemo uz pomoć pomoćnih alata s kojima dolazi zamijeniti ili obrisati lozinku u SAM datoteci Windows operacijskog sustava koja sadrži popis korisnika sa enkriptiranim lozinkama.

Zaključak

U ovom seminaru istražio sam tehnike i alate pomoću kojih se može zaobići ili prevariti autentifikacijski mehanizam na Windows operacijskim sustavima. Iznenađujuće je koliko su alati i tehnike otključavanja računala s Windows operacijskim sustavima lagani. Sve tehnike i alati koje sam opisao su jako dobro opisani i jako jednostavni za korištenje. Svakako bi preporučio svakome tko koristi Windows operacijske sustave da se prijavljuje pomoću Microsoft računa ukoliko ga posjeduje.

Literatura

[1] https://mytekrescue.com/how-to-reset-the-password-on-almost-any-windows-computer/

[2] https://www.passfab.com/windows-10/windows-10-password-hack.html

[3] https://hackeracademy.org/how-to-hack-windows-password-10-working-methods-2020/

[4] https://www.imypass.com/windows-password/windows-password-hack/

[5] https://www.alphr.com/technology/1009828/how-to-hack-into-windows-10/