Ovo je stara izmjena dokumenta!

Sadržaj

Sažetak

U modernim istragama često se sa mjesta zločina zapljenjuju mobilni uređaji, a podaci na uređajima mogu biti ključni dokazi u istrazi. Iz tog razloga uspostavljene su različite tehnike ekstrakcije podataka iz mobilnih uređaja. Međutim, napretkom tehnologije, mobilni uređaju postaju dio svakodnevnice, a time raste njihova sigurnost. Proizvođači implementiraju više mjera sigurnosne zaštite poput enkripcije kako bi se zaštitili od neovlaštenog pristupa podacima na svojim proizvodima. Danas se forenzika mobilnih uređaja fokusira na zaobilaženje sigurnosnih značajki i provale u pametne telefone iskorištavanjem njihovih ranjivosti. U ovom radu objasnit će se enkripcija, te tehnike ekstrakcije forenzičkih podataka.

Enkripcija

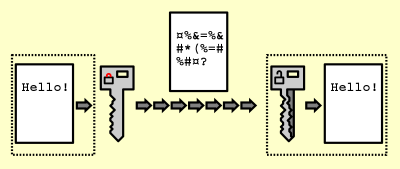

Enkripcija je proces kodiranja informacija koji pretvara izvorni prikaz informacija - obični tekst, u alternativni oblik koji se zove šifrirani tekst (engl. ciphertext). Iako se enkriptirani podaci čine nasumilni, enkripcija se odvija na logičan, predvidljiv način. Strana koja prima šifrirane podatke posjeduje ključ te ih može dekriptirati odnosno pretvoriti ih natrag u obični tekst.

Sigurna enkripcija koristi dovoljno složene ključeve da je malo vjerojatno da se mogu dešifrirati “brute force” napadom.

Slika 1. Vizualizacija enkripcije

Zašto enkriptiramo podatke?

Prvi razlog je privatnost. Enkripcijom osiguravamo da nitko ne može čitati podatke osim namjeravanog primatelja i pravog vlasnika podataka. Time se sprječavaju napadači, pružatelji internetskih usluga, lak i vlada od presretanja i čitanja podataka.

Drugi razlog je sprječavanje mijenjanje ili pregledavanje podataka na putu od pošiljatelja do primatelja. Enkricpijom sprječavamo tzv. napade na putu kad se podaci prenose preko interneta te sačuvamo integritet podataka.

Treći razlog je sigurnost. Ako se uređaj izgubi ili ukrade, a njegov tvrdi disk je ispravno šifriran, podaci na tom uređaju i dalje će biti sigurni. Slično tome, šifrirane komunikacije omogućuju stranama koje komuniciraju razmjenu osjetljivih podataka bez curenja.

Posljednji razlog je da mnogi industrijski i državni propisi zahtijevaju od tvrtki koje obrađuju korisničke podatke da ih čuvaju šifriranima.

Ekstrakcija podataka sa enkriptiranih pametnih telefona

Postoji 5 razina ekstrakcije podataka sa pametnih telefona.

1. razina: Ručna ekstrakcija. Izravno se manipulira mobilnim uređajem i bilježi se sadržaj prikazan na zaslonu. Prva razina koristi se kada imamo pristup šifri uređaja, PIN kodu ili otisku prsta. Tada se može snimiti sadržaj pomoću odgovarajućeg uređaja za snimanje.

2. razina: Logičko izdvajanje. Podaci na ciljnom uređaju su izvađeni povezivanjem mobilnog uređaja s forenzičkim hardverom ili forenzičkom radnom stanicom putem USB kabela, RJ-45 kabela ili bluetooth-a. Na sličan način kao i kod ručne ekstrakcije, logičko izdvajanje zahtjeva ispravnu autentifikaciju za pristup podacima uređaja.

3. razina: Hex Dumping/JTAG. Tehnike pomoću kojih se može doći do podataka bez uništavanja hardvera generalno se kategoriziraju u ovu razinu. JTAG i druga debugging sučelja se i dalje koriste na modernim mobilnim uređajima, ali često su onemogućene te opcije. Ako se nekako omoguće, efikasan su način zaobiljaženja zaključavanja uređaja.

4. razina: Chip-off. Fizičkim uklanjanjem trajne memorije s ciljanog mobilnog uređaja može se dobiti kopija podataka s mobilnog uređaja koji može sadržavati i ostatke izbrisanih podataka. Chip-off metodom zaobilazi se autentifikacija uređaja.

5. razina: Micro read. Proces mikro čitanja uključuje ručno pregledavanje i tumačenje podataka koji su vidljivi na memorijskom čipu. Ispitivač koristi elektronski mikroskop i analizira fizička vrata na čipu, a zatim prevodi status vrata u nule i jedinice kako bi odredio rezultirajuće ASCII znakove.

Alati za ekstrakciju podataka

Danas su dostupni razni alati za ekstrakciju podataka iz mobilnih uređaja. Te alate najviše koristi policija u svojim istragama, a dostupna su i javnosti.

Jedna od tvrtki koja se bavi proizvodnjom tih alata je Cellebrite. Sa njihove stranice: “Cellebrite's singular focus is to help agencies solve every case and complete every mission. We do it to create safer communities. We do it to create a safer world, to help victims and their families find justice, reclaim their lives and protect the innocent.”

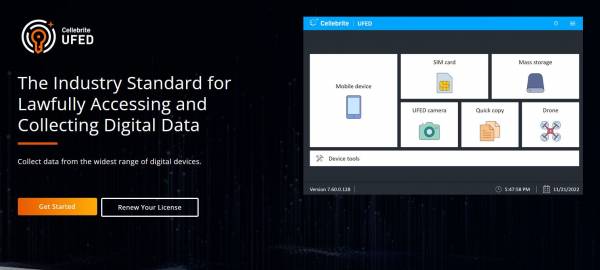

Jedan od uređaja koji Cellebrite nudi je Cellebrite UFED (Universal Forensics Extraction Device).

Slika 2. Cellebrite UFED sučelje

Neke značajke Cellebrite UFED uređaja:

- Ekstrakcija ključeva uređaja za dešifriranje neobrađenih slika diska

- Otkrivanje lozinki uređaja, ali ova značajka nije dostupna za sve uređaje

- Analiza i dekodiranje podataka aplikacija

- Generiranje izvješća u različitim formatima (npr. PDF i HTML)

- Analiza raw data u drugim aplikacijama.

Još jedna tvrtka koja se bavi aplikacijama za ekstrakciju podataka je Grayshift. Jedno rješenje koje nude je Reveal, a to je prvo rješenje za forenzičku analizu mobilnih uređaja u oblaku u industriji. Postoji besplatna verzija i plaćena verzija koja se naplaćuje 1,349 dolara po korisniku godišnje, a najčešće se koristi u odjelu za ubojstva ili narkotike.

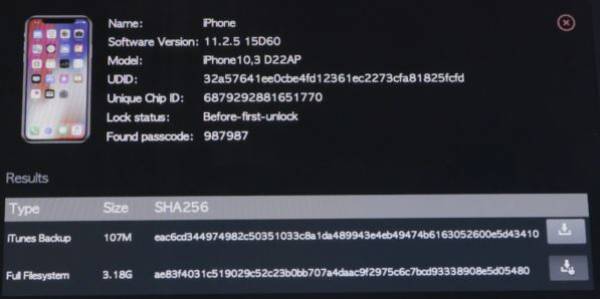

GrayKey je alat tvrtke Grayshift koji se koristi za forenziku mobilnih uređaja. GrayKey je mali uređaj dimenzija 10x10x5cm. Godišnja licenca je 9,995 dolara. GrayKey koristi “brute force” metodu da bi otključala mobilni uređaj. Na koji način zaobilazi sigurnosne mjere da bi se to sprječilo nije poznato i drži se u tajnosti jer bi u suprotnome proizvođači mobilnih uređaja mogli sprječiti takve napade. Mogu se spojiti dva mobilna uređaja, a nakon dvije minute se mogu odspojiti, a šifra uređaja će se pojaviti na ekranu nakon nekog vremena (ovisno o šifri može potrajati i do tri dana). Sve datoteke su tada preuzete na GrayKey uređaju i mogu se preuzeti.

Slika 3. Rezultati nakon ekstrakcije

Prema statistici sa službene stranice Grayshift-a dostupni su slijedeći podaci:

- 78% ispitanih korisnika GrayKey-a koriste GrayKey za pomoć u slučajevima seksualnog zlostavljanja djece.

- 77% anketiranih korisnika GrayKey-a reklo je da koristi GrayKey kao pomoć u slučajevima prevare.

- 80% ispitanika koristi GrayKey kao pomoć u istragama ubojstava.

Slika 4. Sučelje GrayKey-a

Zaključak

Enkripcija i sigurnost u današnje vrijeme neizostavan je dio svih pametnih telefona, ali zbog razvoja tehnologije isti uredaji mogu se koristiti za nezakonite postupke. U tu svrhu policija se služi tehnologijom koja može “provaliti” u pametne telefone da bi sprječila kriminal. Proizvođači pametnih telefona konstantno pokušavaju povećati sigurnost i privatnost svojih uređaja, dok proizvođači uređaja za ekstrakciju podataka pronalaze načine da bi zaobišli ili probili te sigurnosne mehanizme. Ukoliko dobro čuvamo naše pametne telefone i, još važnije, ne bavimo se kriminalom, ne trebaju nas brinuti ti sigurnosni nedostatci.

Literatura

[1] TechValidate: (no date) GrayKey Customer Statistic. [online] Available at https://www.techvalidate.com/product-research/graykey/facts/4F7-EFD-4F0 [pristupljeno 08.01.2023]

[2] Official Cellebrite Web page [online]. Available at: https://cellebrite.com/en/home/ [pristupljeno 08.01.2023]

[3] MalwareBytesLabs: GrayKey iPhone unlocker poses serious security concerns [online]. Available at: https://www.malwarebytes.com/blog/news/2018/03/graykey-iphone-unlocker-poses-serious-security-concerns [pristupljeno 09.01.2023]

[4] Wikipedia: Encryption [online]. Available at https://en.wikipedia.org/wiki/Encryption [pristupljeno 07.01.2023]

[5] Research Gate: A new model for forensic data extraction from encrypted mobile devices [online]. Available at: https://www.researchgate.net/publication/351934468_A_new_model_for_forensic_data_extraction_from_encrypted_mobile_devices#pf2 [pristupljeno 10.01.2022]

[6] Official Grayshift Web page [online]. Available at: https://www.grayshift.com/ [pristupljeno 10.01.2023]