Sadržaj

Sažetak

Pegasus je špijunski softver čija je primarna svrha da se koristi prilikom provedbe zakona raznih država. Omogućava veoma jednostavan i opsežan pristup podacima bilo koje osobe koja koristi pametni mobilni uređaj te omogućava prisluškivanje i praćenje lokacije. Veoma je sofisticiran, a informacije koje imamo o njemu su prvenstveno ograničene, a gotovo uvijek i zastarjele. Znamo da se njegov rad zasniva na poznavanju nepoznatih (zero-day) ranjivosti u modernim mobilnim operacijskim sustavima i da postoji jako malo što žrtva može učiniti kako bi se zaštitila od ovakvog napada.

Prezentacija: pegasus.pptx

Uvod

„Pegasus je vodeći cyber-intelligence alat u svijetu koji omogućava tijelima za provedbu zakona i obavještajnim službama da udaljeno i tajno izvlače dragocjene obavještajne podatke s praktički bilo kojeg mobilnog uređaja.“ [1] – Opis Pegasus spyware-a u navodnom marketinškom materijalu izraelske cyber-intelligence tvrtke NSO Group, koja je alat i razvila. Razvoj je započeo u 2011. godini, a prvi puta je otkriven 2016. godine. Pegasus je privukao veliku pažnju na sebe iz više razloga:

- Veoma je jednostavno za napadača da uspješno napadne žrtvu

- Čini se da ne postoji ograničenje kod količine i raspona podataka kojima ima pristup kada se nađe na žrtvinom uređaju

- Koristi se samo za napad na ciljane osobe - nije mu cilj zaraziti što veći broj uređaja

- Mete su često visoko profilirane osobe – političari, poduzetnici, novinari

Način rada Pegasusa i arhitektura

Prije ulaska u detalje oko rada Pegasusa, važno je napomenuti da zbog svoje obavještajno-sigurnosne pozadine sve informacije o alatu često kasne više godina za njegovom trenutnom radnom inačicom. Primjerice, za navodni dokument tvrtke NSO Group o Pegasusu [1] se smatra da je nastao najkasnije 2014. godine, a i dalje se koristi kao bitan izvor informacija o radu alata.

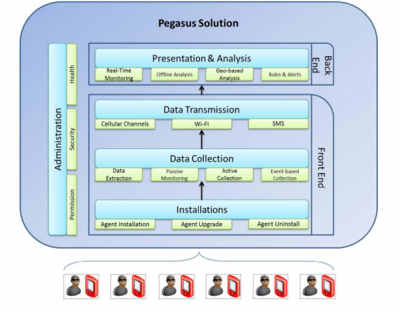

Pegasus sustav dizajniran je u slojevitoj arhitekturi [1]:

- Instalacijski sloj:

- Izvodi se na strojevima napadača i koristi za instalacije novih agenata (svaki agent predstavlja pokrenutu inačicu Pegasusa na žrtvinom uređaju), njihova ažuriranja i uklanjanje

- Sloj za sakupljanje podataka:

- Sakupljaju se svi postojeći podaci u trenutku instalacije agenta

- Nadzor nad svim ulaznim podacima

- Aktivacija i nadzor ulaznih uređaja poput mikrofona ili kamera bez znanja žrtve

- Sloj za prijenos podataka:

- Šalje sakupljene podatke napadaču

- Sloj za prikaz podataka

- Prikazuje podatku napadaču, nudi nadzor u stvarnom vremenu, ovisno o implementaciji može i uživo prikazivati lokaciju žrtve

- Administracijski sloj:

- Nadzire zdravlje rada sustava i obavlja sigurnosne provjere. Putem ovog sloja također se upravlja pristupom kojeg imaju pojedini slojevi napadačeve organizacije.

Vizualizacija arhitekture također je vidljiva na Slici 1.

Slika 1, Slojevita arhitektura sustava Pegasus - izvor: NSO Group

Instalacija

Prema studiji koju je 2022. proveo Europski Parlament [2], tri su glavna načina na koji žrtva preuzima i instalira ovaj spyware na svoj uređaj, tj. kako se obavlja instalacija agenta:

- Socijalnim inženjeringom se žrtvu nagovara da klikne na link koji vodi do zaraze (Slika 2)

- Preko tzv. „network injection“ napada – lažni mobilni toranj šalje spyware mrežnim protokolima (Slika 2)

- Iskorištavanjem nepoznate mane sigurnosnih sustava uređaja (engl. zero-day exploit) moguće je prenijeti Pegasus na uređaj žrtve bez da ona išta poduzme – zero-click exploit

Slika 2, vizualizacija napada socijalnim inženjeringom ili lažnim tornjem, izvor: NSO Group

Sakupljanje podataka

Primarna svrha Pegasusa je pristup podacima žrtve. Jednom kada je agent uspješno instaliran na mobilni uređaj, on ostvaruje pristup svim podacima na tom uređaju. S obzirom da mobilni operacijski sustavi već gotovo od samih početaka prakticiraju nekakvu politiku kontrole pristupa, Pegasus svoj pristup ostvaruje tako da preko neke, u to vrijeme nepoznate, ranjivosti unutar samog operacijskog sustava dobije tvz. “root” pristup. Neki od primjera ranjivosti koje je Pegasus iskoristio:

- CVE-2016-4655 – iOS ranjivost zbog koje napadač može saznati memorijsku lokaciju kernela, nakon čega je moguće dobiti root-level pristup i tako pristupiti svim podacima [3].

- CVE-2016-4656 – „use-after-free“ ranjivost u iOS-u, memorija nije ispravno oslobođena i napadač uspijeva ubaciti svoj kod na tu memorijsku lokaciju s root-level ovlastima [3].

Jednom kada je postignut „root“ pristup, napadač može, osim pristupanja svim podacima:

- Upaliti mikrofon te snimati zvuk u okolini uređaja

- Upaliti kameru i slati slike napadaču

- Prisluškivati mobilne razgovore koje žrtva obavlja

Ukoliko uređaj u nekom trenutku nije spojen na internet i nije moguć prijenos, spremanje podataka i dalje se obavlja i to u skrivenom i kriptiranom sakupljačkom međuspremniku [1]. Kako bi se umanjila vjerojatnost detekcije, maksimalna veličina tog među spremnika jednaka je 5% ukupnog slobodnog prostora na uređaju. U slučaju ispunjenja međuspremniku, stariji podaci se brišu i zamjenjuju novima.

Prijenos podataka

Kao što je ranije spomenuto, gotovo sav prijenos podataka od agenta do sjedišta napadača odvija se putem interneta. Kao što se može i očekivati, sva komunikacija s agentom je kriptirana, a u izvoru iz 2014. [1] spominje se simetrična AES 128-bitna enkripcija. Ipak, s obzirom tajnu prirodu rada Pegasusa, u obzir se uzima i da ovaj prijenos troši što manje baterije i podataka, a on se čak i prestaje obavljati ukoliko je razina baterija niska ili se uređaj nalazi negdje gdje bi korištenje podataka stvorilo vidljive troškove. Ono što Pegasus ipak razlikuje od ostalih zloćudnih programa koji koriste kriptiranu komunikaciju je da njegov proizvođač napadaču nudi uslugu potpune anonimizacije bilo kakve komunikacije preko sustava Pegasus Anonymizing Transmission Network (PATN) [1]. Čvorovi ove mreže nalaze se diljem svijeta i garantiraju da, u slučaju i da se primijeti sumnjiva komunikacija, biti gotovo nemoguće naći samog napadača. Vjeruje se da posjeduju preko 500 domena, imaju vlastite DNS poslužitelje te koriste takve portove koji lakše izbjegavaju alate za skeniranje interneta [4].

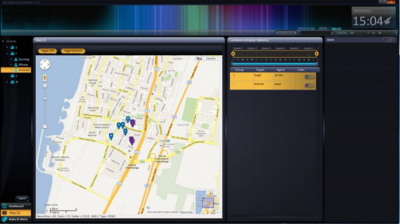

Prikaz podataka

S obzirom na opseg i količinu podataka koje agent šalje u sjedište napadača, potrebni su i alati za vizualizaciju tih podataka, kako bi ih napadač mogao iskoristiti za postizanje svojih ciljeva. Ovi alati nude mogućnost grupiranja podataka po interesnim skupinama, filtriranje po vremenu kada su sakupljeni, napredna pretraživanja itd. [1]. Na Slici 3, vidimo kako je u jednoj verziji Pegasusa izgledalo presretanje i prisluškivanje poziva, a na Slici 4 praćenje lokacije žrtve.

Slika 3, presretanje i prisluškivanje poziva u Pegasusu, izvor: NSO Group

Slika 4, praćenje lokacije u Pegasusu, izvor: NSO Group

Zaključak

Pegasus predstavlja (ili je predstavljao) vrhunac zloćudnog softvera, a bitno je napomenuti da je lako moguće da postoje slični, možda i napredniji primjeri softvera ovakve prirode, jednostavno informacije o njima još nisu dospjele u javnost. Sva naša saznanju o njemu kasne više godina, a njegov razvoj potpuno je tajan. S obzirom da potreba za ovakvim alatima sigurno neće pasti u bliskoj budućnosti, za očekivati je da će s vremenom njegove mogućnosti samo rasti, te da će doći do razvoja sve naprednijih alata, koji bi mogli predstavljati i svojevrsnu konkurenciju Pegasusu i njegovom proizvođaču, što je svakako zanimljiv scenarij za zamisliti.

Reference

[1] N. Group, “https://s3.documentcloud.org/documents/4599753/NSO-Pegasus.pdf,” [Online]. [2] H. Mildebrath, European Parliamentary Research Service, 2022. [Online]. Available: https://www.europarl.europa.eu/RegData/etudes/STUD/2022/729397/EPRS_STU(2022)729397_EN.pdf.[3] jndok, 4 10 2016. [Online]. Available: https://jndok.github.io/2016/10/04/pegasus-writeup/.[4] Amnesty International, “https://www.amnesty.org/,” 18 7 2021. [Online]. Available: https://www.amnesty.org/en/latest/research/2021/07/forensic-methodology-report-how-to-catch-nso-groups-pegasus/.