Sadržaj

Sažetak

NTLM Relay napadi vječiti su problem u Windows komunikacijskim mrežama te se tehnike ovih napada neprestano razvijaju i poboljšavaju. Kako bi osigurali sve potencijalne vektore napada mreža potrebno je ostati korak ispred napadača i aktivno tražiti te uklanjati ranjivosti vezane uz NTLM autentikacije. Francuski sigurnosni istraživač Gilles Lionel, poznat kao Topotam, razvio je novu tehniku NTLM napada pod nazivom “PetitPotam” koja je koristila drugačiji API od uobičajenih metoda, te je time osvijestio javnost o potencijalnim ranjivostima koje bi napadači mogli koristiti kako bi dobili kontrolu nad kritičnim sustavima. PetitPotam je novija tehnika napada, no već su se pojavile mnoge metode prevencije koje će sigurnosno osviještene organizacije iskoristiti kako bi se zaštitile od ovog značajno opasnog napada.

Ključne riječi: NTLM, NTLM Relay Attacks, PetitPotam, MS-RPRN API, MS-EFSRPC API , EfsRpcOpenFileRaw

Uvod

NTLM Relay napadi su tip cyber napada koji iskorištavaju ranjivosti u NTLM (NT LAN Manager) autentikacijskom protokolu. Ti napadi često koriste MITM (Man-in-the-middle) tehnike napada u kojima se napadač ubacuje u komunikaciju između klijenta i servera kao posrednik, što mu omogućuje da prosljeđivanjem poruka za uspostavu autentikacije podigne svoja vlastita prava i pristup sustavu kao autenticirani korisnik. PetitPotam je specifičan NTLM Relay napad koji omogućava napadaču da preuzme domenski kontroler što mu daje kontrolu nad cijelom Windows domenom. PetitPotam ne ovisi o MS-RPRN API-ju kojeg su koristili prijašnji NTLM napadi, već koristi EfsRpcOpenFileRaw funkciju MS-EFSRPC API-ja što ga je činilo trenutno opasnijim jer je zaobilazio sigurnosne mjere koje su organizacije implementirale za uobičajene napade, poimence onemogućavanje MS-RPRN API-ja. U međuvremenu ova ranjivost je oslabljena sigurnosnim ažuriranjem, jer su pokrpani razni vektori napada, no to ne znači da je opasnost u potpunosti otklonjena. Pošto opasnost od PetitPotam napada i danas postoji u manjoj količini sigurnosni timovi su i dalje obazrivi prema ovoj tehnici te proučavaju i implementiraju metode obrane od ovih napada. U nastavku rada opisat će se općeniti NTLM relay napadi, postupak PetitPotam napada te mogući koraci koji se mogu poduzeti kako bi se ovi napadi spriječili te kako bi se njihov rizik mogao mitigirati.

NTLM Relay Napadi

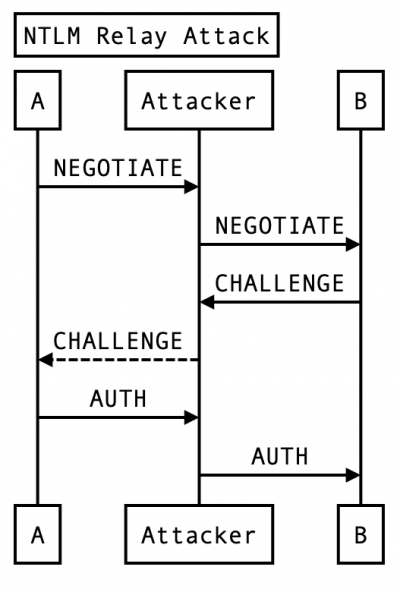

NT LAN Manager je agregacija sigurnosnih protokola u Windows mrežama koji se koriste za autentikaciju, integritet i povjerljivost korisnika. Napadi koji iskorištavaju ranjivosti ovih protokola su dugotrajno poznate prijetnje u mnogim organizacijskim okolinama. NTLM protokol funkcionira razmjenom “challenge”-“response” poruka između korisnika i servera. U NTLM Relay napadu, napadač presreće ove poruke te ih prosljeđuje drugom serveru na mreži te tako dobiva pristup mreži kao autenticirani korisnik. Mnoštvo je načina na koji se NTLM napadi mogu pokrenuti, kao na primjer “Pass-the-Hash” napad u kojemu napadač prosljeđuje hash vrijednost korisnika te nju koristi za autentikaciju na drugim serverima u mreži. No najčešća metoda je takozvani “Man-in-the-middle” napad u kojemu napadač presreće poruke između korisnika i servera te se tako autenticira u mreži. Slika 1. prikazuje uobičajeni princip rada ovakvog napada.

Slika 1: Princip rada NTLM Relay napada izvor

Kako bi NTLM relay napad bio uspješan napadač mora uspješno proslijediti sve tri NTLM poruke (“NEGOTIATE”, “CHALLENGE” i “AUTH”).

PetitPotam Napad

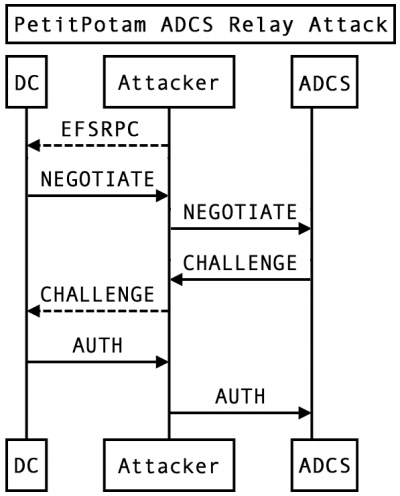

Bitna značajka mnogih NTLM posredničkih napada je to što napadač ne može započeti interakciju bez aktivnog sudjelovanja od strane korisnika. Korisnik mora započeti interakciju kako bi napadač mogao posredovanjem uspostaviti uspješnu autentikaciju. Kako bi potaknuo korisnika da započne autentikaciju napadač može koristiti razne metode. Prije pojave PetitPotam napada najčešća metoda bila je korištenje MS-RPRN API-ja kako bi se postigao početak komunikacije, no kao odgovor velika količina organizacija je počela onemogućavati tu funkcionalnost da bi spriječili ovaj vektor napada. PetitPotam, za razliku od tih prijašnjih metoda, koristi drugačiji API, MS-EFSRPC. Oba API-ja su u standardnim postavkama omogućena što predstavlja rizik za organizacije koje ne predviđaju ovaj tip napada. Slika 2. prikazuje princip korištenja EfsRpcOpenFileRaw funkcije kako bi se započela NTLM autentikacija.

Slika 2: Princip rada PetitPotam napada izvor

U PetitPotam napadu klijent se autenticira prema NTLM-u, no pošto je napadač posrednik on presreta i dobiva pristup hashiranim lozinkama za NTLM autentikaciju. Koristeći te hash-eve napadač može eskalirati svoju razinu kontrole te proslijediti hashirane lozinke Active Directory Certificate Servisu kako bi dobio Domain Controller certifikat, što im daje pristup domenskim servisima. Upravljanje domenskim servisima daje napadaču veliku razinu kontrole te je veliki sigurnosni rizik s potencijalom za ogromne štete organizaciji.

PetitPotam Postupak

Postupak PetitPotam napada može se podijeliti na nekoliko ključnih koraka:

- Pokušaj autentikacije prema serveru s kredencijalima koje napadač već posjeduje korištenjem NTLM protokola

- Prisiljavanje servera da započne NTLM autentikacije prema nekom korisniku, koristeći MS-EFSRPC API naredbu EfsRpcOpenFileRaw

- Izvršavanje NTLM napada prema slici 2, dobivanje hash vrijednosti lozinka koje se mogu koristiti za pristupanje nekom drugom serveru s višim privilegijama

- Generiranje certifikata korištenje AD Certificate servisa, npr. domenskog certifikata, koji napadaču daje administratorske privilegije na značajnom serveru.

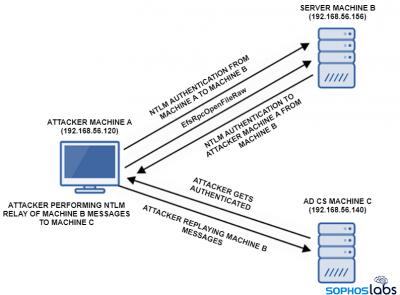

Ako napadač uspješno provede napad te dobije pristup domenskom serveru on može preuzeti cijelu mrežu, što je naravno znatni negativni utjecaj ovog napada. Slika 3. prikazuje princip dobivanja certifikata korištenjem PetitPotam napada.

Slika 3: PetitPotam iznuda certifikata izvor

Prevencija i zaštita

Od kada se pojavio ovaj način napada 18.6.2021 Microsoft je objavio nekolicinu sigurnosnih ažuriranja koje uklanjaju neke od vektora ovog napada. Dodatni koraci koje sigurnosno orijentirane organizacije mogu poduzeti uključuju korištenje Kerberos metode autentikacije umjesto NTLM, kao i potpuno onemogućavanje NTLM autentikacije. U slučaju da je NTLM autentikacija neophodna mogu se koristiti dodatne provjere kao što su SMB potpisivanje, Extended Protection for Authentication (EPA) ili dodavanje iznimaka za NTLM autentikaciju.

Migracija s NTLM metode na Kerberos metodu se pokazala kao najefikasnija, ali ona naravno nije uvijek lako primjenjiva stoga se rizik može mitigirati unaprijed spomenutim metodama kao i redovitim sigurnosnim ažuriranjima i, naravno, slušanjem savjeta sigurnosnih stručnjaka.

Konačno, uvijek se mogu razmotriti mogućnosti aktivnog nadzora, Security Operation Center (SOC), koji mogu stalnim nadzorom pratiti poznate indikatore PetitPotam napada kao što su korištenje MS-RPRN API-ja i pokretanje EfsRpcOpenFileRaw naredbe.

Zaključak

Opasnost od NTLM Relay napada je oduvijek bila značajka Windows mreža te su se s vremenom razvile mnoge metode zaštite. Zbog znatne potencijalne štete koju PetitPotam napadi mogu uzrokovati radi velike razine privilegija koje napadači sebi mogu dodijeliti zaštita od ovakvih napada je od iznimne važnosti. Ovaj MITM napad često se može spriječiti raznim dodatnim autentikacijskim metoda, migriranjem na sigurnije sigurnosne protokole ili jednostavno redovitim sigurnosnim ažuriranjem. Unatoč tome što su u novije vrijeme ranjivosti vezane uz ovaj tip napada u velikom broju otklonjene i dalje je bitno educirati se o ovakvim tehnikama te poduzeti korake kako bi se zaštitili od malicioznih pokušaja preuzimanja kontrole nad organizacijskim mrežama.

Prezentacija seminara: https://docs.google.com/presentation/d/1XJ1Su6sgfoDavFdb1AfBmSxR_EH406ElLZfHgzWNsu4/edit?usp=sharing

Literatura

[1] PetitPotam: Expanding NTLM Relay Attacks [online] Available at: https://www.extrahop.com/company/blog/2021/petitpotam-and-ntlm-relay-attacks/ [Accessed: December 12, 2022].

[2] How PetitPotam hijacks the Windows API, and what you can do about it [online] Available at: https://news.sophos.com/en-us/2021/08/25/how-petitpotam-hijacks-the-windows-api-and-what-you-can-do-about-it/ [Accessed: December 12, 2022].

[3] New PetitPotam attack allows take over of Windows domains [online] Available at: https://www.bleepingcomputer.com/news/microsoft/new-petitpotam-attack-allows-take-over-of-windows-domains/ [Accessed: December 12, 2022].

[4] Microsoft fixes new PetitPotam Windows NTLM Relay attack vector [online] Available at: https://www.bleepingcomputer.com/news/security/microsoft-fixes-new-petitpotam-windows-ntlm-relay-attack-vector/#:~:text=PetitPotam%20is%20an%20NTLM%20Relay,%2C%20aka%20Topotam%2C%20in%20July. [Accessed: December 12, 2022].

[5] NTLM relay attacks explained, and why PetitPotam is the most dangerous [online] Available at: https://www.csoonline.com/article/3632090/ntlm-relay-attacks-explained-and-why-petitpotam-is-the-most-dangerous.html [Accessed: December 12, 2022].

[6] QOMPLX Knowledge: NTLM Relay Attacks Explained [online] Available at: https://www.qomplx.com/qomplx-knowledge-ntlm-relay-attacks-explained/ [Accessed: December 12, 2022].