Sadržaj

Ransomware-as-a-Service (RaaS) napadi

Sažetak

U svijetu kibernetičkog kriminala pojavio se fenomen Ransomware-as-a-Service kod kojeg se ucjenjivački program prodaje kao usluga. Ovaj rad nudi kratki pregled ucjenjivačkih (engl. Ransomware) programa, modela usluga Ransomware-as-a-Service uz nekoliko primjera Ransomware-as-a-Service programskih paketa, usporedbu običnih Ransomware programa i Ransomware-as-a-Service programskih paketa te predočava neke od načina smanjenja opasnosti od Ransomware-as-a-Service napada.

Uvod

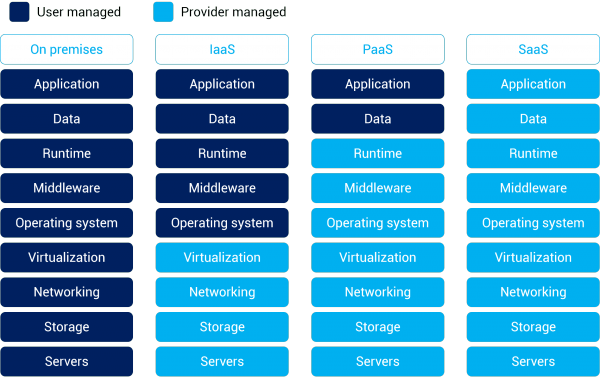

Izraz „Svaka roba nađe svog kupca“ vrijedi i u svijetu kibernetičkog kriminala. U poslovnom svijetu, programeri zarađuju za život prodajući svoje programe i usluge kroz neki od modela usluga: lokalni softver (engl. On Premise), infrastruktura kao usluga (engl. Infrastructure-as-a-Service, IaaS), platforma kao usluga (engl. Platform-as-a-Service, PaaS) ili program kao usluga (engl. Software-as-a-Service, SaaS). Modeli usluga razlikuju se po tome što pruža programer koji prodaje, a za što se mora pobrinuti sam kupac. Modeli prikazani su na slici. Analogno tome, na crnom tržištu pojavio se model usluga: ucjenjivački program kao usluga (engl. Ransomware-as-a-Service, RaaS) koji je zloćudna verzija programa kao usluga. Vješti i sposobni hakeri prodaju svoj Ransomware program napadačima koji ne posjeduju dovoljna znanja za uspješno provođenje Ransomware napada i prikrivanje dokaza.

Ransomware

Ransomware je vrsta zloćudnog program čija je svrha ucjenjivanje žrtve napada da plati otkupninu onemogućavanjem žrtvi pristup datotekama na računalu. Ransomware programi instaliraju se na računalo žrtve koristeći neke od tehnika društvenog inženjeringa (engl. Social Engineering), najčešće preko e-pošte, USB štapića ili RDP protokola (engl. Remote Desktop Protocol). Onemogućavanje pristupa može se izvršiti kriptiranjem svih datoteka koje se nalaze na računalu žrtve ili zaključavanjem ekrana žrtve uz onemogućavanje bilo kakvog unosa podataka. Plaćanje otkupnine odvija se koristeći neku od anonimnih usluga za plaćanje. Otkupnina se najčešće plaća u kriptovaluti Bitcoin [1].

Ransomware-as-a-Service (RaaS)

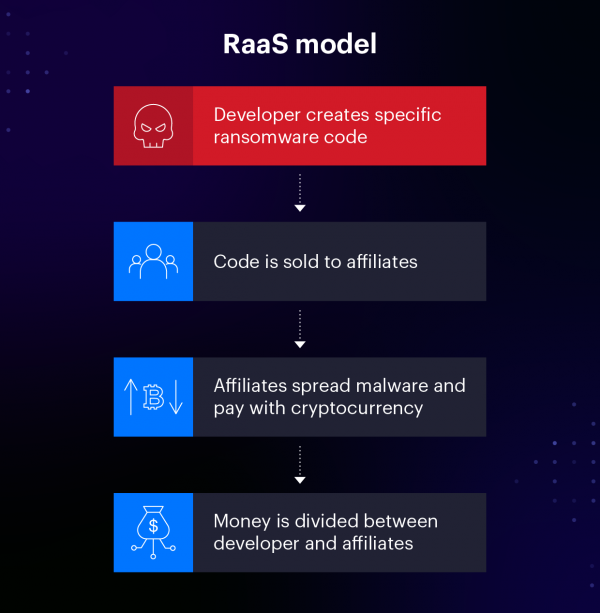

Ransomware-as-a-Service (RaaS) je vrsta modela zloćudnog programa kao usluge (engl. Malware-as-a-Service, MaaS) koji je zloćudni tip modela programa kao usluge (engl. Software-as-a-Service, SaaS) [2]. Dogovor oko kupnje RaaS usluge obavlja se preko darknet trgovina i foruma [3]. RaaS je programski paket Ransomware programa koji kupci mogu sami instalirati (engl. deploy) i tako pokrenuti ucjenjivački napad (engl. Ransomware attack) na računalo žrtve [1]. Žrtve napada su uglavnom veće tvrtke i državne institucije zbog veće platne sposobnosti i većeg pritiska da budu dostupni na Internetu kako bi mogli prodavati svoje proizvode i usluge, iako žrtve napada mogu biti i pojedinci. Najčešće žrtve su lokalne vlade i zdravstvene ustanove [4]. RaaS programski paketi su pretežno sofisticirani programi koji nude pregled napada i zarade. Kupac napadač dobiva pristup RaaS programskom paketu plaćanjem pretplate na uslugu čime je posao kupca napadača znatno olakšan. Kupci RaaS paketa su pretežno kibernetički kriminalci kojima nedostaju tehničko znanje i vještine za samostalnu provedbu Ransomware napada [1]. Na slici je prikazan model RaaS napada koji se sastoji od četiri koraka: najprije haker razvije zloćudni kod, zatim se taj kod prodaje kupcima napadačima (engl. Affiliates), nakon čega kupci zaraze računala žrtava i na kraju se novac dijeli među hakerima i kupcima. U svom dvogodišnjem istraživanju Meland, Bayoumy i Sindre [3] primijetili su opadanje broja RaaS programskih paketa koji se nude na crnom tržištu te da su neki od RaaS paketa koji se prodaju lažni i koriste se lažnim recenzijama.

Primjeri Ransomware-as-a-Service (RaaS) programskih paketa

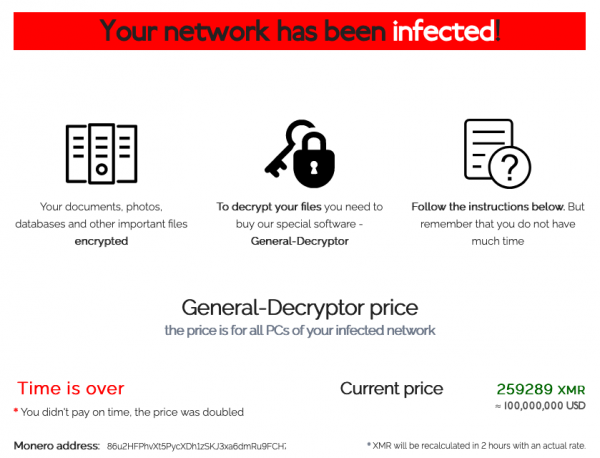

REvil programski paket, također poznat i kao Sodinokibi, je vrlo sofisticirani programski paket koji koristi tehnike protu-obrnutog inženjeringa, koristi kriptografiju eliptične krivulje i ugrađeno iskorištavanje ranjivosti kako bi si povećao privilegije te se može konfigurirati [1]. Na slici je prikazana ucjenjivačka poruka koja se pojavljuje pri RaaS napadu programskim paketom REvil. Conti programski paket izašao na tržište 2019. godine kada je pomoću njega izvedeno više od 400 napada na razne organizacije diljem svijeta. Conti pruža uslugu prilagodbe visine otkupnine ovisno o žrtvi napada, a glavna meta napada su zdravstvene ustanove, službe hitne pomoći, vatrogasci i policija. Napad Conti programskim paketom započinje ubacivanjem ucjenjivačke poruke u C disk računala nakon čega programski paket kriptira sve datoteke računala osim kritičnih sistemskih datoteka i uz svaku kriptiranu datoteku postavlja ucjenjivačku poruku u datoteci readme.txt [5]. Još neki od primjera RaaS programskih paketa su DarkSide, Babuk, LockBit [2].

Usporedba običnog Ransomware napada i Ransomware-as-a-Service (RaaS) napada

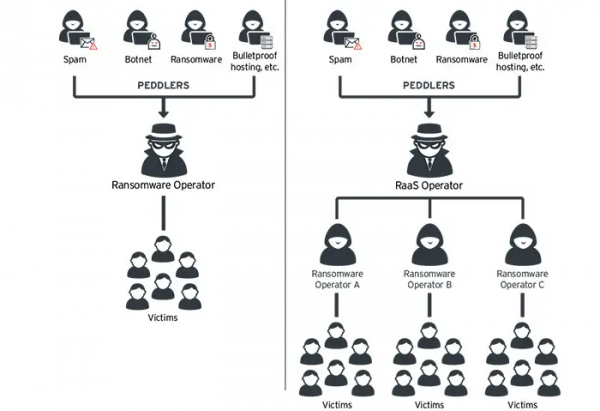

Kod običnog Ransomware napada postoji samo jedan operator napada koji razvija zloćudan kod i izvršava sam napad. Operator može biti jedna osoba ili jedna skupina osoba. Kod RaaS napada glavni operator ima svoje partnere pomagače koji dalje izvršavaju napad. Razlika između običnog Ransomware napada i RaaS napada simbolički je prikazana na slici. RaaS programski paket prati sve pretplate na uslugu, identifikacijske brojeve pretplata i povezane zaraze računala što nije dio običnog Ransomware napada. Kod RaaS programskih paketa generira se mnogo više statistike u odnosu na običan Ransomware program. RaaS programski paket je također složeniji od običnog Ransomware programa i sadrži više konfiguracijskih opcija. RaaS programski paketi kriptiraju datoteke zaraženog računala koristeći dva javna ključa, a obični Ransomware programi kriptiraju datoteke jednim javnim ključem. Neki od običnih Ransomware programa imaju ugrađene mehanizme za daljnje širenje računalnom mrežom dok to nije slučaj kod RaaS programskih paketa. Neka od zajedničkih svojstava RaaS programskih paketa i običnih Ransomware programa su korištenje mutex mehanizma za sprječavanje pretjeranog širenja, većina programa koristi AES i RSA algoritme za kriptiranje datoteka, programi ne sadrže mehanizme za izbjegavanje antivirusnih programa i koriste whitelist popise za izbjegavanje kriptiranja kritičnih sistemskih datoteka [1].

Načini smanjenja opasnosti od Ransomware-as-a-Service (RaaS) napada

Jedan od načina smanjenja opasnosti od Ransomware-as-a-Service upada je korištenje sustava za detektiranje upada (engl. Intrusion Detection System, IDS) i sustava za sprječavanje napada (engl. Intrusion Prevention System, IPS) koji pregledavaju mrežni promet računala i obavještavaju vlasnika računala u slučaju sumnjivog mrežnog prometa ili blokiraju mrežni promet s izvora koji bi mogao izvoditi kibernetički napad [1]. Sofisticiraniji RaaS programski paketi ne preuzimaju zloćudne aplikacije putem Interneta nego koriste postojeće aplikacije računala poput PowerShell aplikacije zbog čega je jedan od načina smanjenja opasnost od RaaS napada detaljno provjeravanje aktivnosti [4]. Preporučene aktivnosti za smanjenje opasnosti od RaaS napada su: jačanje krajnjih točaka (engl. Endpoint Hardening), jačanje RDP-a (engl. RDP Hardening) i onemogućavanje administrativnih udjela (engl. Administrative Shares). Kako bi se računalni sustav što brže i što bolje oporavio od RaaS napada preporuča se pripremiti plan za postupanje u slučaju RaaS napada [6]. Najbitnija stvar kod smanjenja opasnosti od RaaS napada, ali i drugih kibernetičkih napada je stalno praćenje preporuka za povećanje sigurnosti i stalan rad na poboljšanju sigurnosti.

Zaključak

Ransomware-as-a-Service napadi su organizirani ucjenjivački napadi na računalne sustave kod kojih vješti haker ili skupina hakera razvija Ransomware programski paket i prodaju ga kao uslugu putem darkneta. Kupci napadači tim programskim paketom zaraze računalo žrtve tako da kriptiraju datoteke zaraženog uređaja kako bi time primorali žrtvu da plati zahtijevanu otkupninu. Neki od primjera RaaS programskih paketa su REvil, Conti, DarkSide, Babuk i Lockbit. Ransomware-as-a-Service programski paketi složeniji su od običnih Ransomware programa jer nude dodatne statistike, pregled povezanih zaraza računala i više opcija konfiguracije. Postoje brojni načini za smanjenje opasnosti od RaaS napada, ali nijedan nije neprobojan.

Literatura

[1] Keijzer N.: The new generation of ransomware: an in depth study of Ransomware-as-a-Service

[2] https://encyclopedia.kaspersky.com/glossary/ransomware-as-a-service-raas/

[4] Mooney C.: Detecting and Stopping Ransomware as a Service Threat Actors

[5] Alzahrani S., Yang X., and Wei S.: An analysis of Conti ransomware leaked source codes