Sadržaj

Sažetak

SolarWinds je bio kibernetički napad na opskrbni lanac koji je otkriven u prosincu 2020. Iskoristio je ranjivost u SolarWindsovom softveru Orion, koji koriste stotine tisuća tvrtki diljem svijeta. Napadači su uspjeli dobiti pristup mrežama približno 18.000 organizacija, uključujući mnoge vladine agencije. Vjeruje se da je hakiranje počinio advanced threat actor, vjerojatno pod pokroviteljstvom neke strane države. Napadači su uspjeli dobiti pristup vrlo osjetljivim podacima, uključujući korisničke vjerodajnice i ključeve za šifriranje. Osim toga, napadači su mogli instalirati backdoor na ugrožene mreže. To im je omogućilo da zadrže pristup sustavima i ukradu dodatne podatke. Vjeruje se da je napad izveden u razdoblju od nekoliko mjeseci, a napadači su vjerojatno uspjeli dobiti pristup mrežama mnogih drugih organizacija. U napadu je nastala velika materijalna šteta, a razmjeri štete još se utvrđuju.

Uvod

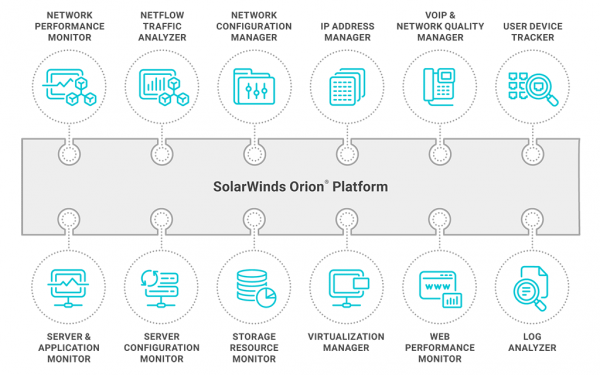

SolarWinds je velika softverska tvrtka sa sjedištem u Tulsi u Oklahomi, SAD-u, koja pruža alate za upravljanje sustavom za nadzor mreže i infrastrukture te druge tehničke usluge stotinama tisuća organizacija širom svijeta. Među proizvodima tvrtke nalazi se i platforma SolarWinds Orion [Slika 1]. SolarWinds Orion je IT platforma za nadzor i upravljanje koja korisnicima pruža vidljivost i kontrolu nad njihovom IT infrastrukturom. Uključuje značajke kao što su praćenje u stvarnom vremenu, analitika, upozoravanje, izvješćivanje, automatizacija i upravljanje zakrpama. SolarWinds Orion koriste mnoge organizacije za upravljanje svojim mrežama i sustavima, a platformi vjeruju mnoge vodeće svjetske tvrtke.

Platformu Orion koristili su kupci diljem svijeta. Kako bi poboljšao svoju učinkovitost, Orion ima pristup zapisima i podacima o performansama sustava korisnika, što ga čini unosnom metom za hakere. Ova je platforma bila žrtva napada na opskrbni lanac koji je utjecao na tisuće sustava i kupaca na globalnoj razini.

Kako se SolarWinds napad dogodio

SolarWinds napad bio je sofisticirani napad koji je koristio više tehnika za pristup sustavima žrtava. Napadači su koristili tehniku poznatu kao kompromitiranje opskrbnog lanca, koja je uključivala umetanje zlonamjernog koda u legitimna ažuriranja proizvoda za IT nadzor i upravljanje SolarWinds Orion. Nakon što je zlonamjerni kod instaliran, stvorio je backdoor koji je napadačima omogućio pristup sustavima i krađu podataka. Nakon što su napadači dobili pristup sustavima, koristili su različite tehnike za kretanje kroz mreže žrtava, poput iskorištavanja poznatih ranjivosti i instaliranja dodatnog zlonamjernog softvera na sustave.

Vjeruje se da su napadači uspjeli umetnuti zlonamjerni kod na poslužitelje za ažuriranja tako što su uspjeli doći do podataka za autentifikaciju potrebnih za izmjenu sadržaja na spomenutim poslužiteljima. Do podataka su mogli doći preko javno dostupnog GitHub repozitorija jednog od neopreznog zaposlenika, a taj repozitorij je u sebi uključivao potrebne podatke za autentifikaciju, ukljućujući lozinku koja je bila 'solarwinds123'.

Napad je bio posebno podmukao jer je maliciozni kod dizajniran da ostane neotkriven i mogao je zaobići tradicionalne sigurnosne mjere. Osim toga, napadači su koristili razne tehnike kako bi prikrili svoju prisutnost, poput brisanja zapisa i onemogućavanja sigurnosnih alata.

SolarWinds je bio obećavajuća meta za ovu vrstu napada na opskrbni lanac. Budući da mnoge multinacionalne tvrtke i vladine agencije koriste svoj softver Orion, sve što su hakeri trebali bilo je instalirati trojanac koji će omogućiti hakerima nesmetan pristup povjerljivim informacijama nakon što je server za ažuriranje SolarWinds distribuirao zlonamjerni kod.

Do kraja 2019. zlonamjerni su akteri već probili mrežu SolarWindsa. Ažuriranje je sadržavalo backdoor za neautorizirani pristup zaraženom sustavu poznatiji kao trojanac za daljinski pristup (Remote Access Trojan - RAT). Ovo zlonamjerno ažuriranje nazvano je Sunburst ažuriranje. Do proljeća 2020. ovo štetno ažuriranje već je bilo objavljeno korisnicima. Kupci nisu imali razloga sumnjati u ažuriranje s obzirom da je došlo izravno sa SolarWinds poslužitelja.

Kako je napad otkriven

Napad SolarWinds prvi je put otkriven u prosincu 2020. kada su sigurnosni istraživači primijetili sumnjivu aktivnost u proizvodu za IT nadzor i upravljanje SolarWinds Orion. Daljnja istraga otkrila je da su zlonamjerni akteri ubacili zlonamjerni kod u softverska ažuriranja proizvoda.

FireEye, tvrtka za kibernetičku sigurnost, otkrila je zlonamjerni softver koji se širi njihovim klijentima i uspjela je identificirati paket ažuriranja Sunburst koji je odgovoran za kršenje. Nakon otkrivanja, nekoliko korisnika moglo je otkriti slično ponašanje u svojim sustavima, što ukazuje na brzo širenje paketa zlonamjernog softvera.

Nakon što je zlonamjerni kod identificiran, istraživači su mogli utvrditi da su napadači stvorili backdoor u sustavima korisnika koji su instalirali ažuriranja, omogućujući im pristup sustavima i krađu podataka. Istraživači su zatim slijedili trag aktivnosti napadača i pratili ih dok su se kretali kroz mreže žrtava, instalirajući dodatni malware na sustave.

Budući da su napadači prvi put dobili pristup sustavima SolarWinds u rujnu 2019., a napad nije bio javno otkriven ili prijavljen do prosinca 2020., napadači su možda imali 14 ili više mjeseci nesmetanog pristupa.

Vrijeme koje je potrebno između trenutka kada napadač može dobiti pristup i vremena kada je napad zapravo otkriven često se naziva vrijeme zadržavanja. Prema izvješću koje je u siječnju 2020. objavila zaštitarska tvrtka CrowdStrike, prosječno vrijeme zadržavanja u 2019. bilo je 95 dana. S obzirom da je prošlo više od godinu dana od trenutka kada su napadači prvi put ušli u SolarWinds mrežu do otkrivanja proboja, vrijeme zadržavanja u napadu premašilo je prosjek.

Pitanje zašto je trebalo toliko dugo da se otkrije napad SolarWinds ima mnogo veze sa sofisticiranošću Sunburst koda i hakerima koji su izveli napad.

“Analiza sugerira da su upravljanjem upadom kroz više poslužitelja sa sjedištem u Sjedinjenim Državama i oponašanjem legitimnog mrežnog prometa, napadači uspjeli zaobići tehnike otkrivanja prijetnji koje koriste i SolarWinds, druge privatne tvrtke i savezna vlada”, rekao je SolarWinds u svojoj analiza napada.

FireEye, koja je bila prva tvrtka koja je javno izvijestila o napadu, provela je vlastitu analizu napada na SolarWinds. U svom izvješću FireEye je detaljno opisao složeni niz akcija koje su napadači poduzeli kako bi prikrili svoje tragove. Čak i prije nego što se Sunburst pokuša spojiti na svoj server za naredbe i kontrolu, zlonamjerni softver izvršava niz provjera kako bi se uvjerio da se ne pokreću antimalware ili alati za forenzičku analizu.

Tko je bio žrtva napada i pokušaji obrane

Više od 18.000 korisnika SolarWindsa instaliralo je zlonamjerna ažuriranja, a zlonamjerni se softver širio neotkriveno. Putem ovog koda hakeri su pristupili informacijskim sustavima korisnika SolarWindsa, koje su zatim mogli koristiti za instaliranje još više zlonamjernog softvera za špijuniranje drugih tvrtki i organizacija.

Prema izvješćima, zlonamjerni softver utjecao je na mnoge tvrtke i organizacije. Čak su i vladini odjeli poput domovinske sigurnosti, države, trgovine i riznice bili pogođeni, budući da je bilo dokaza da e-pošta nedostaje u njihovim sustavima. Privatne tvrtke kao što su FireEye, Microsoft, Intel, Cisco i Deloitte također su pretrpjele ovaj napad.

Uz FireEye i Microsoft je također potvrdio da je pronašao znakove zlonamjernog softvera u svojim sustavima, budući da je proboj utjecao i na njegove korisnike. Izvještaji su ukazivali da su Microsoftovi vlastiti sustavi korišteni za daljnji hakerski napad, ali Microsoft je novinskim agencijama zanijekao tu tvrdnju. Kasnije su pokrenuli suradnju s FireEyeom i GoDaddyjem kako bi blokirali i izolirali verzije Oriona za koje se znalo da sadrže zlonamjerni softver kako bi napadeče odsjekli od sustava korisnika.

Učinili su to tako što su domenu koju koristi backdoor zlonamjernog softvera pretvorili u kill switch. Kill switch ovdje je služio kao mehanizam za sprječavanje daljnjeg rada Sunbursta.

Bez obzira na to, čak i s postavljenim kill switchom, napad još uvijek nije otklonjen. Istražitelji imaju puno podataka za pregledati, budući da mnoge tvrtke koje koriste softver Orion još nisu sigurne jesu li slobodne od backdoor malwarea. Trebat će dosta vremena prije nego što se sazna puni učinak hakiranja.

Cilj napada

Cilj napada ostaje uglavnom nepoznat. Ipak, postoje mnogi razlozi zbog kojih bi hakeri željeli ući u sustav organizacije, uključujući pristup budućim planovima proizvoda ili podacima o zaposlenicima i klijentima koji se mogu čuvati radi kasnijeg iznuđivanja otkupnine. Također još nije jasno koje su podatke, ako ih je bilo, hakeri ukrali od vladinih agencija.

Postoje nagađanja da bi mnoga poduzeća mogla biti kolateralne žrtve, budući da su glavni fokus napada bile vladine agencije koje koriste SolarWinds IT sustave upravljanja.

Tko je bio odgovoran za napad

Savezni istražitelji i agenti za kibernetičku sigurnost vjeruju da iza napada SolarWinds stoji ruska špijunska operacija – uglavnom ruska obavještajna služba.

Ruska vlada zanijekala je bilo kakvu umiješanost u napad, objavivši izjavu u kojoj stoji: “Zlonamjerne aktivnosti u informacijskom prostoru proturječe načelima ruske vanjske politike, nacionalnim interesima i razumijevanju međudržavnih odnosa.” Također su dodali da “Rusija ne provodi ofenzivne operacije u cyber domeni”.

Suprotno stručnjacima u njegovoj administraciji, tadašnji predsjednik Donald Trump nagovijestio je otprilike u vrijeme otkrića hakiranja SolarWinds da bi kineski hakeri mogli stajati iza napada. Međutim, nije predočio nikakve dokaze koji bi potkrijepili svoju tvrdnju.

Ubrzo nakon svoje inauguracije, predsjednik Joe Biden obećao je da njegova administracija namjerava pozvati Rusiju na odgovornost, pokretanjem sveobuhvatne obavještajne procjene i pregleda napada SolarWinds i onih koji stoje iza njega.

Prema izvješću Reutersa, hakeri sa sjedištem u Kini iskorištavali su SolarWinds u istom vremenskom razdoblju kada se dogodio napad Sunburst. Osumnjičeni akteri ciljali su na Nacionalni financijski centar, koji je agencija za obračun plaća unutar američkog Ministarstva poljoprivrede.

Sumnja se da napadači sa sjedištem u Kini nisu koristili Sunburst, već drugačiji malware koji SolarWinds identificira kao Supernovu.

Značaj napada

Napad na opskrbni lanac SolarWinds je globalni napad, jer su akteri pretvorili softver Orion u oružje koje je dobilo pristup u nekoliko vladinih sustava i tisuće privatnih sustava širom svijeta. Zbog prirode softvera i širenja zlonamjernog softvera Sunburst, koji ima pristup cijelim mrežama, mnoge vladine i poslovne mreže i sustavi suočavaju se s rizikom proboja.

Hakiranje bi također moglo biti pokretač velikih promjena u industriji kibernetičke sigurnosti. Mnoge tvrtke i vladine agencije sada su u procesu osmišljavanja novih metoda za obranu od ovih vrsta napada prije nego što se dogode. Vlade i organizacije su iskusile da nije dovoljno izgraditi vatrozid i nadati se da će ih zaštititi. Moraju aktivno tražiti ranjivosti u svojim sustavima i ukoliniti ih ili pretvoriti u zamke protiv ovakvih vrsta napada.

Otkako je napad otkriven, SolarWinds je preporučio korisnicima da ažuriraju svoju postojeću Orion platformu. Tvrtka je izdala zakrpe za zlonamjerni softver i druge potencijalne ranjivosti otkrivene od početnog napada Oriona. SolarWinds također preporučuje korisnicima koji ne mogu ažurirati SolarWinds Orion poslužitelje da promijene lozinke za račune koji imaju pristup tim poslužiteljima.

Veći fokus Bijele kuće na kibernetičku sigurnost bit će ključan, rekli su neki stručnjaci iz industrije. Ali organizacije bi trebale razmotriti usvajanje modernih alata softvera kao usluge za nadzor i suradnju. Dok je industrija kibernetičke sigurnosti značajno napredovala u posljednjem desetljeću, ove vrste napada pokazuju da je još dug put do stvarno sigurnih sustava.

Kako izbjeći ovakav napad

- Pokretati bilo koji softver kao obični korisnik bez administrativnih ovlasti kako biste smanjili utjecaj napada

- Podignuti svijest kako korisnici ne bi posjećivali nepouzdana mjesta ili klikali na poveznice iz nepoznatog ili nepouzdanog izvora

- Educirati korisnike o rizicima vezanim uz hipertekstualne veze ili privitke e-pošte koje pruža nepouzdan izvor

- Primijeniti strategiju najmanjih privilegija na svoje sustave i usluge

- Korištenje višefaktorske autentifikacije

- Ažuriranje antivirusih programa

Zaključak

SolarWinds napad je bio sofisticiran i podmukao napad koji je iskorištavao više tehnika, kao što je kompromitacija opskrbnog lanca i kretanje u mreži, kako bi se dobio pristup sustavima žrtava. Napad je mogao ostati neotkriven dulje vrijeme, što je napadačima omogućilo krađu podataka iz više vladinih agencija i privatnih tvrtki u SAD-u, kao i mnogih drugih organizacija diljem svijeta. Od veljače 2021. američka vlada pripisala je napad skupini za koju se vjeruje da je povezana s ruskom vladom.

Napad je podsjetnik na potrebu da organizacije ostanu na oprezu i da zaštite svoje sustave od složenih prijetnji koje se stalno razvijaju. Organizacije bi trebale osigurati da imaju odgovarajuće sigurnosne mjere, kao što su redovito krpanje sustava, korištenje višefaktorske provjere autentičnosti i korištenje ažuriranog antivirusnog softvera.