Ovo je stara izmjena dokumenta!

Sadržaj

Sažetak

Digitalni vodeni žigovi (engl. digital watermarks) vrste su markera koji se ugrađuju u neki digitalni signal (bio on audio signal, video ili neki drugi). Primjenjuju se jer trenutno ne postoji učinkovitiji način zaštite elektroničkoga intelektualnog vlasništva. Vodeni žigovi nam omogućuju otkrivanje kršenja prava toga intelektualnog vlasništva i istovremeno dokazivanje autorstva nad digitalnim sadržajem u koji je vodeni žig ugrađen. U ovom radu predstavit ću osnovne napade kojima se nastoji oštetiti ugrađeni vodeni žig te različite tehnike ugrađivanja vodenog žiga kojima se nastoje ti napadi izbjeći.

Ključne riječi: digitalni vodeni žigovi, robusnost vodenih žigova, napadi na vodene žigove, sinkronizacija vodenih žigova

Uvod

Vodeni je žig (engl. watermark) slika ili uzorak na papiru koji je vidljiv pod posebnim kutem udaranja svjetlosti o papir. Nastaje zbog različite gustoće i debljine između dijelova papira. Koristi se na novčanicama, poštanskim markama, službenim dokumentima i sl. radi onemogućavanja krivotvorenja (ili barem njegovoga značajnog otežavanja). Najranije je zabilježeno korištenje vodenih žigova u Italiji 1282.[1]

Digitalni vodeni žigovi (engl. digital watermarks) vrste su markera koji se ugrađuju, kao što im samo ime govori, u proizvoljno odabrani digitalni signal. Digitalni nam vodeni žigovi pomažu pri zaštiti elektroničkoga intelektualnog vlasništva. Omogućuju nam, također, povezano s prethodnim, da dokažemo autorstvo nad određenim digitalnim dokumentom.

U slučaju spora, sporni digitalni dokument predaje se na ulaz detektoru kojem je zadatak otkriti nalazi li se u tom dokumentu vodeni žig; no, nažalost, onaj koji je sadržaj neovlašteno kopirao na raspolaganju je imao razne tehnike kojima se nastoji ukloniti vodeni žig. Od važnosti je stoga koristiti tehnike ugrađivanja vodenih žigova kojima se postiže robusnost (otpornost) na razne vrste napada.

U ovom radu predstavljeni su osnovni napadi koji se koriste kako bi se vodeni žig uklonio ili dovoljno oštetio te tehnike kojima se nastoji postići robusnost, odn. obraniti se od takvih napada.

Sljedeća slika primjer je slike s vidljivim digitalnim vodenim žigom:

Zahtjevi na vodeni žig

Algoritam koji ugrađuje vodeni žig trebao bi osigurati da vodeni žig zadovoljava sljedeće zahtjeve:

- robusnost: vodeni bi se žig trebao moći detektirati nakon niza različitih transformacija slike

- transparentnost: smanjenje kvalitete slike do kojeg dolazi umetanjem žiga mora biti minimalno

- kapacitet: količina informacije koja se umeće u digitalnu sliku trebala bi biti što veća te bi što veći dio te količine trebao biti vodeni žig ako se uz vodeni žig ubacuje pomoćni drugi sadržaj kao što su uzorci.

Sinkronizacija

Sinkronizacija je postupak inverzije obrade provedene nad slikom i njime se nastoje poništiti učinci napada. Postupak pokušava odrediti parametre kojima je napad počinjen, odn. odrediti koje su sve pojedinačne transformacije provedene nad slikom. Kada bi bilo moguće točno odrediti sve parametre napada, inverznom pojedinačnih transformacija slike dobili bismo originalnu sliku i ugrađeni vodeni žig. Nažalost je u praksi moguća samo procjena navedenih parametara te uspješnost sinkronizacije mjerimo korelacijom vodenoga žiga sinkronizirane slike i originalnoga vodenog žiga.

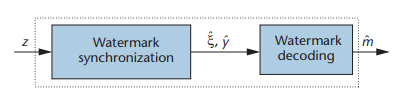

Na sljedećoj slici vidimo kako izvlačenje ugrađenoga vodenog žiga iz slike ovisi o preciznosti postupka sinkronizacije; ulaz z u dio algoritma koji provodi sinkronizaciju predstavlja sliku nakon provedenog napada, ξ predstavlja procijenjene parametre napada te y predstavlja inverz slike nakon napada s pretpostavljenim spomenutim procijenjenim parametrima. m je ono što dobijemo pokušajem izvlačenja vodenog žiga iz slike dobivene inverzom napadnute slike.

Geometrijski napadi

Geometrijski napadi napadi su pomicanja piksela s njihovih originalnih mjesta. Od njih razlikujemo tzv. namjerne i nenamjerne napade. Nenamjerni geometrijski napadi jesu primjerice rezanje slike, skaliranje slika kako bi se prikazale ljepše na nekoj web stranici, ispis slika u nekom dokumentu i zatim njihovo skeniranje i sl. Namjerni su napadi još efikasniji jer je kod njih napadač dodatno upoznat s algoritmom kojim se vodeni žig ugradio u digitalni sadržaj. Geometrijski napadi možemo svesti na niz transformacija, odn. preslikavanja točaka na koordinatnom sustavu u kojem se nalazi slika. Vrste transformacija jesu

- proporcionalno skaliranje (funkcija oblika (x,y)→(ax,ay), gdje je a realan broj,

- afine transformacije (funkcija oblika (x,y)→(ax,by), gdje su a i b realni brojevi, npr. promjena omjera slika (engl. aspect ratio) afina je transformacija,

- smicanje (engl. shear) (funkcija oblika (x,y)→(x+ry, y), gdje je r faktor smicanja,

- transformacije projekcijom koje preslikavaju linije točaka bez nužnog očuvanja paralelnosti, itd.

Transformacije je moguće primijeniti globalno, tj. nad cijelom digitalnom slikom, ili lokalno, odn. nad pojedinim dijelom digitalne slike. Puno je teže odrediti gdje i koliko je lokalnih transformacija napravljeno nad slikom te je njih stoga teže ukloniti.

Tehnike kojima se stječe robusnost protiv geometrijskih napada

Tehnike ugrađivanja vodenog žiga u frekvencijskoj domeni

U jednom od algoritama[5] ove vrste vodeni žig ugradi se tek nakon Fourier-Mellinove transformacije slike jer transformacije globalne rotacije, translacije i skaliranja na tu domenu ne utječu. Slika se prvo transformira diskretnom Fourierovom transformacijom, zatim se preslika spektar u log-polarni koordinatni sustav, ponovno se provede diskretna Fourierova transformacija i tek onda se ugradi vodeni žig u tome novom spektru. Inverzom navedenih transformacija dobivamo originalnu digitalnu sliku u prostornoj (vremenskoj) domeni, ali u koju je sada ugrađen vodeni žig.

Poglavlje 6 - rješenja vježbe

Zadatak 1: Određivanje vremena nastanka videosnimke ili audiosnimke

Kako je svaki zadatak individualiziran, rješenje se ispiše pri stvaranju zadatka za studenta pozivom getSample.py.

Rješenje predstavlja vrijeme (datum, sat, minuta, sekunda) nastanka danog ENF zapisa, a time i vrijeme nastanka snimke.

Odgovor na Moodle unosi se upisivanjem točnoga rednog broja dana i točnoga sata u kojem je započeto snimanje snimke. Primjerice: za dobiveni ispis vremena početka 2022-05-08 01:40:20, u Moodle kao odgovor unese se 8 u prostor za dan i 1 u prostor za sat.

Zadatak 2: Određivanje radi li se o zapisu čistog ENF-a ili ENF-a sa šumom

Analizom db/Hz grafa može se doći do sljedećih rješenja:

- 01 - ENF sa šumom

- 02 - čisti ENF

- 03 - čisti ENF

- 04 - čisti ENF

- 05 - ENF sa šumom

- 06 - ENF sa šumom

- 07 - čisti ENF

- 08 - ENF sa šumom

- 09 - čisti ENF

- 010 - ENF sa šumom

Zadatak 3: Određivanje mjesta nastanka videosnimke ili audiosnimke

Analizom db/Hz grafa može se doći do sljedećih rješenja:

- 11 - Europa, Azija, Australija (50 Hz)

- 12 - Sjeverna i Južna Amerika (60 Hz)

- 13 - Sjeverna i Južna Amerika (60 Hz)

- 14 - Europa, Azija, Australija (50 Hz)

- 15 - Europa, Azija, Australija (50 Hz)

Zaključak

Svrha vježbe bila je shvaćanje važnosti i korisnosti primjene analize frekvencije električne mreže. Već se dugi niz godina ta tehnika koristi u forenzičke svrhe za određivanje valjanosti snimaka te drugih važnih podataka kao što su mjesto i vrijeme kada je snimka stvorena. Baze podataka frekvencije električne mreže često su javne, a frekvencija električne mreže neke snimke konstruira se raznim algoritmima.

Literatura

[1] Meggs, Philip B. (1998). A History of Graphic Design (Third ed.). John Wiley & Sons, Inc. p. 58

[2] http://www.dlib.org/dlib/december97/ibm/12lotspiech.html

[5] J.J.K. Ó Ruanaidh and T. Pun, “Rotation, Scale, and Translation Invariant Spread Spectrum Digital Image Watermarking,” Signal Processing, vol. 66, no. 3, Nov. 1998, pp. 303-317.

Rasprave