Ovo je stara izmjena dokumenta!

Sadržaj

Upotreba strojnog učenja u cyber napadima

Sažetak

Za ostvarenje konvencionalnih cyber napada potreban je rad ljudi, alati koji pomažu u projektiranju napada i stručno znanje nužno za optimizaciju i uspješno ostvarenje napada. Napadači koji koriste strojno učenje za realizaciju napada mogu automatizirati napade, poboljšati svoje alate i ostvariti efikasnije napade optimirane i razvijene pomoću algoritama strojnog učenja. Napadi koji su ostvareni algoritmima strojnog učenja karakterizirani su velikim opsegom, brzinom i uspješnosti.

Keywords: strojno učenje; cyber napadi

Uvod

Ciljevi cyber napada su različiti. Napadač želi zaraditi novac krađom ili otkupninom, dobiti informacije špijunažom, uzrokovati fizičku ili psihičku štetu zbog sabotiranja žrtve, terorizma, slave ili osvete, doći do druge organizacije ili dobiti uporište u organizaciji. U napadu može postojati niz koraka napada koje napadač mora izvršiti, a koraci ovise o napadačevom cilju i strategiji. Ako napadač želi doći do sredstava koja su duboko unutar mreže žrtve, onda će se napad sastojati od više koraka koja uključuju izviđanje i upad u mrežu. Neki napadi mogu imati samo jedan korak, na primjer napad krađe identiteta (engl. phishing) u kojem žrtva sama nesvjesno daje povjerljive informacije posjećivanjem nesigurne stranice.

Duži napadi predstavljaju opasnost za napadača jer je veća šansa za otkrivanje čim je napadač duže u mreži organizacije ili druge žrtve napada. Napadi koji se sastoje od više koraka mogu se spriječiti blokiranjem napada ili ranim identificiranjem napada od strane sigurnosnih stručnjaka i filtera za detekciju napada. Napadačima je u interesu da skrate „cyber kill chain“. Cyber kill chain je model u cyber sigurnosti kojim se definiraju svi koraci napada koje napadač poduzima, a time i svi trenutci u kojima taj napad može biti zaustavljen. Ako napadač želi izbjeći detekciju i zaustavljanje napada, onda mora razviti napad koji je efikasan i sofisticiran tako da čim duže uspije izbjegavati detekciju od strane sigurnosnih filtara i drugih sigurnosnih mehanizama.

Brže i efikasnije napade moguće je ostvariti pomoću strojnog učenja. Strojno učenje je grana umjetne inteligencije koja sustavima omogućava mogućnost učenja i poboljšanja na temelju podataka. Upotrebom strojnog učenja u napadima brže se postiže napadačev cilj zato što smanjuje potrebu za radnom snagom, ručnim skupljanjem i obradom podataka. Bržim postizanjem cilja napadač štedi vrijeme za druge pothvate i minimizira svoju prisutnost unutar mreže žrtve napada, a time povećava šansu za uspješni napad. Strojnim učenjem je moguće ostvariti automatizaciju napada kojom se postižu brži i opsežniji napadi. Na primjer, automatiziranom koordinacijom botneta može se prodrijeti duboko u mrežu žrtve napada i tako ostvariti veći opseg napada. Povećanjem opsega napada povećava se uspješnost napada jer se istovremeno napada više žrtava pa je veća šansa da će neki od napada biti uspješan.

Model napada

Mjesto učenja i izvršavanja modela ovisi o strategiji i cilju napadača. Učenje i izvođenje modela mogu se odvijati na mjestu napada, izvan mjesta napada ili oboje. Učenje i izvođenje modela za izviđačke napade (engl. reconnaissance attack) vjerojatno će se odvijati izvan mjesta napada zato što su to napadi kojima se prikuplja „opće znanje“, na primjer skeniranje portova (engl. port scanning) i phishing napadi, kojima bi učenje na mjestu napada uzrokovalo detekciju od strane sigurnosnih filtera.

Druga je mogućnost kada napadač koristi few-shot learning gdje trenira model na općim podatcima koji su dostupni van mjesta napada i zatim ugađa model koristeći podatke na mjestu napada. Few-shot learning modeli uče na malom broju primjera i njihovim ugađanjem na mjestu napada moguće je napad prilagoditi organizaciji ili pojedincu koji se napada.

Ako je model složen i izvodi se na mjestu napada, kao što je model dubokog učenja (engl. deep learning), napadač riskira detekciju. Kad se model prenese na mrežu organizacije ili počne iskorištavati resurse na mreži, moguće je da će biti otkriven od strane sustava za otkrivanja anomalija.

Napadač mora odrediti koji je kompromis između skrivenosti i učinkovitosti modela. U svakom od mogućih slučaja će napadač dizajnirati i evaluirati svoj model izvan mjesta napada prije nego što ga upotrijebi na mjestu napada kako bi se uvjerio u uspješnost modela i izbjegao detekciju od strane sigurnosnih filtera.

Tipovi napada upotrebom strojnog učenja

U nastavku su nabrojeni najčešći tipovi napada algoritmima strojnog učenja, navedeni su primjeri napada za svaki tip, a neki od tih primjera detaljnije su opisani.

Predviđanje

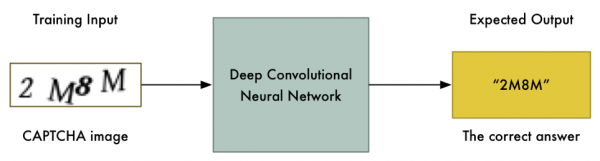

Cilj napada predviđanja je predviđanje na temelju prethodno promatranih podataka. Za ovaj problem se koriste klasifikacijski modeli strojnog učenja, regresijski modeli i modeli za detekciju anomalija. Primjer napada je interpretacija teksta na CAPTCHA slikama i otkrivanje ranjivosti u softveru.

CAPTCHA je vrsta autentifikacije koja se koristi kako bi se spriječio pristup zlonamjernih programa računalu ili aplikaciji. Takva autentifikacija zasniva se na činjenici da zlonamjerni program neće moći prepoznati iskrivljena slova, dok je čovjek koji je naviknut tumačiti slova u različitim kontekstima sposoban odrediti o kojim slovima se radi.

Napredak u području računalnog vida (engl. computer vision) i dubokog učenja omogućio je algoritmima strojnog učenja uspješnu interpretaciju slika i iskrivljenih slova. Računala u kratkom vremenu mogu dešifrirati CAPTCHA slike uklanjanjem šuma, segmentacijom slike i klasifikacijom znakova pomoću algoritama strojnog učenja.

Slika 1[13]:

Generiranje

Cilj napada generiranja je generiranje podataka koji pripadaju željenoj distribuciji podataka. Primjer napada generiranja su korištenje Deepfake tehnologije i pogađanje lozinki.

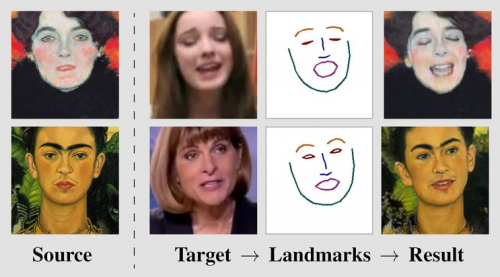

Deepfake tehnologija može se koristiti kako bi se netko neprimjetno stavio u video, sliku ili audio snimku gdje prije nisu bili. Deepfake sadržaj se ostvaruje pomoću modela strojnog učenja, za razliku od metoda računalne grafike gdje se stručnjaci manipuliraju sadržaj u programskim alatima.

Ovu tehnologiju napadači mogu koristiti kako bi utjecali na uvjerenja i stavove ljudi. Deepfake je dobio negativnu konotaciju nakon što se počeo koristiti za problematične svrhe, kao što je stavljanje lica poznatih osoba na pornografski sadržaj i stavljanje političkih kandidata u sadržaj koji bi mogao utjecati na rezultate izbora.

Tehnologija deepfake slika, audio i video snimaka temelji se na učenju neuronskih mreža (engl. neural network) na satima video sadržaja kako bi se naučio izgled/zvuk osobe u više konteksta. Kombinacijom naučenih mreža i računalne grafike naučeno lice stavlja se na lice „glumca“. U siječnju 2020. FBI je upozorio da je Deepfake tehnologija već dosegla točku u kojoj se mogu stvoriti umjetne osobe koje mogu proći biometrijske testove.

Slika 2[22]:

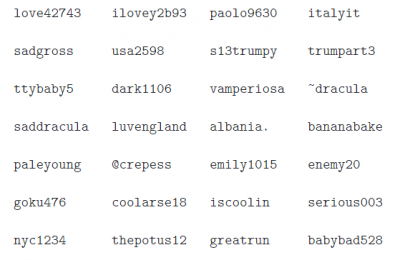

Algoritmi strojnog učenje omogućuju pogađanje lozinka. Umjesto napada rječnikom (engl. dictionary attack) ili drugih varijanti brute force napada moguće je učiti algoritme koji na temelju baze podataka lozinka mogu generirati i predviđati nove lozinke. Jedan članak pokazao je da se treniranjem modela temeljenog na neuronskim mrežama može postići uspješnost pogađanja i generiranja lozinki od 48.6%[16]. Iako dio generiranih lozinki nije bio u skupu za učenje i ispitivanje, te lozinke i dalje izgledaju kao da ih je odredio čovjek, a ne računalo.

Slika 3[16]:

Analiza

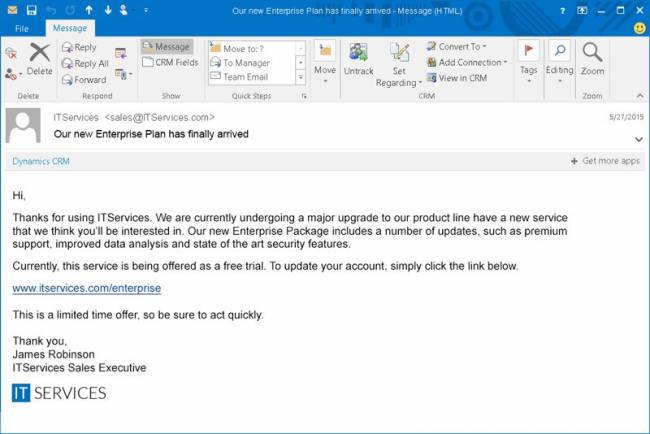

Napad analize bazira se na rudarenju podataka (engl. data mining) i izvlačenju korisnih informacija iz podataka. U napade analize spadaju napadi koji koriste socijalni inženjering (engl. social engineering) kao što su phishing, spam, spear phishing, ransomware.

Spear phishing je vrsta napada krađe identiteta gdje se ciljaju pojedinci ili grupe unutar neke organizacije. Razlikuje se od phishinga jer se prikupljaju osobni podatci žrtve napada kako bi se povećale šanse da žrtva izvrši sve željene radnje napadača koji onda krade podatke, novac ili narušuje privatnost.

U običnim spear phishing napadima napadač mora sam prikupiti podatke o žrtvi traženjem po internetu, društvenim mrežama ili nekim drugim izvorima informacija. Ovaj postupak može biti dugotrajan, a „automatizira“ se tako da se zaposli više ljudi koji prikupljaju podatke i konstruiraju napad. Drugi način poboljšanja i ubrzanja napada je pomoću strojnog učenja. Algoritmi strojnog učenja olakšavaju ovaj napad jer je moguće automatizirati prikupljanje podataka o meti, metodama dubokog učenja analizirati prikupljene podatke i na temelju prikupljenih podataka odrediti najbolju žrtvu i razviti napad koji će osigurati da žrtva ispuni sve željene korake.

Slika 4[23]:

Dohvaćanje

Ovo je napad pronalaženja sadržaja koji odgovara ili je semantički sličan sadržaju danog upita. Algoritmi za pronalaženje mogu se koristiti za praćenje objekta, pronalaženja nezadovoljnog zaposlenika koji je potencijali „insider“ i semantičku analiza objava na društvenim mrežama.

Praćenje objekta je primjena dubokog učenja gdje iz početne identifikacije objekta program prati taj isti objekt kroz svaki trenutak video snimke. Napadač time može pratiti žrtvu i tu informaciju kasnije iskoristiti u svoju korist, na primjer za ucjenu žrtve.

Slika 5[20]:

Donošenje odluka

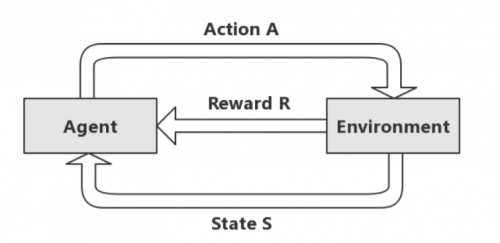

Zadatak izrade strateškog plana ili koordinacije operacije. Primjeri napada donošenja odluka su korištenje kolektivne inteligencije (engl. swarm intelligence) za upravljanjem autonomnim botnetom, korištenje heurističkih grafova za planiranje optimalnih napada na mreže i korištenje podržanog učenja (engl. reinforcement learning) kod planiranja izbjegavanja sigurnosnih filtera pri upadu u mrežu.

Izbjegavanje sigurnosnih filtera moguće je uz primjenu podržanog učenja. Podržano učenje je dio strojnog učenja u kojem se koriste inteligentni agenti koji analiziraju koje radnje trebaju poduzeti u nekom okruženju kako bi maksimirali ukupnu „nagradu“. Inteligentni agent (engl. intelligent agent) se koristi za analizu detektora zlonamjernih programa (engl. malware). On interaktira sa sigurnosnim sustavom i modificira zlonamjerni program tako da sačuva njegovu funkcionalnost, ali da može izbjeći sigurnosne filtere. Za svaki odabrani zlonamjerni program, inteligentni agent određuje optimalan slijed koraka koje je potrebno poduzeti kako bi izbjegao detektor. Jedan članak je pokazao da 75% zlonamjernih programa koji su modificirani na ovaj način izbjegavaju detektore zlonamjernih programa[10].

Slika 6[10]:

Ograničenja za napadača

Strojno učenje se temelji na podatcima, izvlači se znanje iz tih podataka i to znanje se primjenjuje za rješavanje željenog problema. Cyber napadi iskorištavaju ovu činjenicu kako bi na temelju podataka naučili modele strojnog učenja i time riješili problem napada na pojedinca i organizaciju. Strojno učenje ne može funkcionirati bez podataka. Napadači imaju ograničenu količinu podataka o organizaciji i ograničeni su na napade gdje se većina skupljanja podataka i razvoj, treniranje i evaluacija modela događa van mjesta napada. Modeli dubokog učenja koji se često koriste za dizajn napada zahtijevaju velik broj resursa i ponekad dugo učenje i izvršavanje. Takvi modeli su problematični kad ih treba koristiti za napad jer ih je lako detektirati. Zato se u budućnosti može očekivati razvoj u području skupljanja i interpretacije podataka, na primjer u Phishing napadima i deepfake tehnologiji, za razliku od razvoja u napadima koji su autonomni, prilagodljivi i dinamički interaktiraju s kompleksnim sustavima koje pokušavaju napasti.

Zaključak

Razvoj umjetne inteligencije i strojnog učenja omogućio je cyber napadačima razvoj napada koji su brži, bolji i uspješniji od prijašnjih napada. Novi napadi implementiraju različite algoritme strojnog učenja koji im pomažu u automatizaciji napada, sakupljanju informacija, traženju meta napada, izbjegavanju sigurnosnih filtara, napadanje sigurnosnih mehanizama. Daljnjim razvojem tehnologije i strojnog učenja napadi će se unapređivati, ali većinom u segmentu prikupljanja i interpretacije podataka.

Literatura

[1] How Machine Learning Is Used In Cyber Attacks, 2021., Pristupljeno 26.12.2021.

[3] 3 ways AI will change the nature of cyberattacks, 2019. Pristupljeno 26.12.2021.

[5] Preparing for AI-enabled cyberattacks, 2021. Pristupljeno 27.12.2021.

[8] Wikipedia: Captcha, Pristupljeno 27.12.2021.

[9] Evasion attacks on Machine Learning (or “Adversarial Examples”), 2019., Pristupljeno 27.12.2021.

[11] Phishing: How email AI fools humans into falling for attacks, 2021., Pristupljeno 27.12.2021.

[12] Kostadinov D., Machine learning for social engineering, 2021., Pristupljeno 27.12.2021.

[14] What is Machine Learning? A Definition., 2020., Pristupljeno 28.12.2021.

[15] Surma G., Password Cracker - Generating Passwords, 2018., Pristupljeno 28.12.2021.

[17] 3 Types of Network Attacks to Watch Out For, 2019., Pristupljeno 30.12.2021.

[18] Dhanya S., An Introduction to Few-Shot Learning, 2021., Pristupljeno 30.12.2021.

[19] Meel V., What is Object Tracking? – An Introduction, 2021., Pristupljeno 5.1.2022.

[20] Multiple object tracking with Kalman tracker and sort, 2017., Pristupljeno 6.1.2022.

[23] Spear Phishing: What is spear phishing, Pristupljeno 7.1.2022.