Sadržaj

Sažetak

Prezentacija: https://ferhr-my.sharepoint.com/:p:/g/personal/md51773_fer_hr/EfTtbWqhT1FAvzw0Gcm9wbYBU_ZyCsVhPZBH2lTWZ29d6g?e=41cDKJ

U ovom radu prolazimo kroz ranjivosti IOS uređaja, s naglaskom na novije uređaje i ranjivosti otključavanja uređaja s naglaskom na FaceID. Od novijih ranjivosti u svijetu Applea, 2016. otkrivena ranjivost u operativnom sustavu IOS koja se mogla koristiti za daljinsko upravljanje i preuzimanje sadržaja korisnikovog uređaja. U 2020. objavljen je jedan IOS web servis pod nazivom “Checkm8” koji omogućuje jailbreakanje, te napadaču daje priliku za preuzimanje potpune kontrole nad pogođenim uređajem, uključujući pristup datotečnom sustavu uređaja i mogućnost instaliranja zlonamjernog softvera. Također vrijedi spomenuti Appleovu najnoviju tehnologiju za autentifikaciju korisnika FaceID koja se smatra jednom od najsigurnijih u svijetu tehnologije. Međutim, sustavi za prepoznavanje lica uvijek su bili slabe točke provjere autentičnosti jer ih je bilo jednostavno prevariti ili su pak bili vrlo osjetljivi na okolne uvjete. Bitno je naglasiti je da je nemoguće prevariti Face ID prikazivanjem fotografije korisnika, jer su slike dvodimenzionalne, dok Face ID radi pomoću infracrvene kamere koja mapira lice korisnika, pohranjujući tu kriptiranu 3D sliku u sustav. Kada govorimo o sigurnosti, ali i praktičnosti, Apple tvrdi da ne možete otključati svoj telefon bez izravnog gledanja u njega ili zatvorenih očiju. Dakle, morate se na trenutak usredotočiti na svoj telefon iako vaše oči nisu jedino što FaceID skeniora. Kako sada stvari stoje, Apple FaceID je nemoguće preveslati. Ako ipak otkrijete neku ranjivost, možete se prijaviti na Apple Bounty, na kojoj imate mogućnost osvajanja nagrade.

Uvod

Tema ranjivosti IOS-a i otključavanja oduvijek je bila sporna tema u svijetu tehnologije. IOS, operativni sustav koji koriste svi Appleovi uređaji, poput iPhonea i iPada, poznat je po svojim jakim sigurnosnim značajkama. Međutim, kao i svaki drugi softver, IOS nije imun na ranjivosti. Posljednjih godina bilo je nekoliko slučajeva u kojima su hakeri iskorištavali ranjivosti IOS-a, što je dovelo do zabrinutosti o sigurnosti ovih uređaja. Mnoštvo probi zaobilaženja i prevare FaceID provjere, rezultiralo je sve jačim razvojem sigurnosti unutar IOS sustava.

Značajnije ranjivosti - Trident

Jedna od najznačajnijih ranjivosti IOS-a u posljednjih nekoliko godina koju je otkrila tvrtka za kibernetičku sigurnost, Citizen Lab, poznata je pod nazivom Trident. Trident ili “AnchorChain” niz je od tri ranjivosti koje su otkrivene u iOS-u u kolovozu 2016. Ove su ranjivosti korištene za stvaranje špijunskog softvera pod nazivom Pegasus, koji je razvila NSO grupa, izraelski trgovci cyber oružjem. Špijunski softver uspio je preuzeti punu kontrolu nad zaraženim uređajem, dopuštajući napadačima pristup svim podacima na uređaju, uključujući poruke, e-poštu i podatke o lokaciji. Također je mogao uključiti mikrofon i kameru te pratiti svaki pokret mete. Otkriveno je da su vlade koristile ranjivost za ciljanje pojedinaca za nadzor. Apple je objavio zakrpu za ranjivosti u iOS-u 9.3.5. Iako je Apple relativno brzo zakrpao ranjivost, incident je poslužio kao podsjetnik da čak i najsigurniji operativni sustavi mogu biti ranjivi na napade.

Checkm8

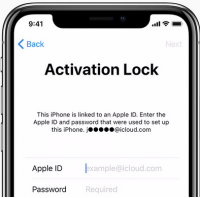

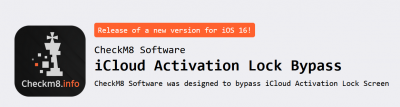

Checkm8 je bootrom eksploit, objavljen 2020., za određene iOS uređaje koji omogućuje trajno jailbreaking uređaja, omogućavajući veći pristup datotečnom sustavu uređaja i mogućnost instaliranja prilagođenog firmware-a. Cilja na skupove čipova od A5 do A11, koji se koriste u uređajima od iPhonea 4s do iPhonea X. Takav program iskorištava ranjivost u bootromu, što je “read only memory” koja sadrži kod koji se pokreće kada je iOS uređaj uključen. Budući da je bootrom samo za čitanje, ne može se popraviti ažuriranjem softvera, čineći eksploit trajnim.

Checkm8 je eksploatacija niske razine, što znači da se ne može zakrpati ažuriranjem firmvera i primjenjiv je samo na uređaje koji još uvijek koriste stariju verziju iOS-a.

Važno je napomenuti da jailbreaking vašeg uređaja može poništiti jamstvo i također može uzrokovati sigurnosne probleme.

Checkm8 podržava sve verzije IOS-a, čak i ,trenutno, najnoviju 16.2. Omogućava zaobilaženje iCloud zaključavanja podataka te time daje pristup cijelom datotečnom sustavu nekog uređaja.

FaceID

Sustavi za prepoznavanje lica uvijek su bili slabe točke provjere autentičnosti jer ih je bilo jednostavno prevariti ili su bili vrlo osjetljivi na okolne uvjete.

Osim otkrivanja pokreta u 2D videu, Face ID koristi metodu koja se zove 'strukturirano svjetlo' za mapiranje 3D scena. Uzimajući ovo dalje, “TrueDepth” koristi strukturirano IR svjetlo (30.000 točaka) za stvaranje 3D prikaza vašeg lica mjerenjem dubine različitih točaka.

Ovo sada dramatično povećava točnost identifikacije i sigurnost Face ID-a. Staromodna fotografija ili video neće uspjeti prevariti 3D skener lica, za razliku od prijašnjih načina 2D skeniranja lica.

Da bi Face ID radio, Apple savjetuje da gledate ravno u kameru telefona. To znači da sustav također traži bilo kakav pokret oka ili zjenice. Znakovi kože i teksture koji se vide u određenim algoritmima za prepoznavanje lica također mogu pomoći u povećanju točnosti prepoznavanja, no to FaceID trenutno ne koristi.

Kako prevariti Apple FaceID?

Najbitnija stvar je da je nemoguće prevariti Face ID prikazivanjem fotografije korisnika, jer su slike dvodimenzionalne, dok Face ID radi pomoću infracrvene kamere koja mapira lice korisnika, pohranjujući tu kriptiranu 3D sliku u sustav.

Apple također tvrdi da su tijekom testiranja koristili maske na kojima je bila slika korisnika, ali Face ID nije prepoznao nikoga osim pravog korisnika. Phil Schiller je rekao da je mogućnost da netko otključa vaš iPhone uz pomoć FaceID-ja je jedan prema milijun dok je s Touch ID 1 naprema 50000.

Međutim, Apple je izjavio da ne možete otključati svoj telefon bez izravnog gledanja u njega ili zatvorenih očiju. Dakle, morate se na trenutak usredotočiti na svoj telefon. Iako True Depth kamera ne skenira vaše oči kao sigurnosne kamere, uzima u obzir podatke o vašim očima i ostatku lica te je nemoguće otključati otključati uređaj bez tih informacija.

Jedna od mogućih ranjivosti kako preveslati taj korak je kroz korištenje sunčanih naočala koje imaju bijelu crtu preko sredine, namještenu tako da prekriva zjenicu oka, ali dalje od tog, na sreću i sigurnost vlasnika iPhonea, ne ide.

Apple FaceID je, za sada, nemoguće preveslati.

Apple Bounty

Ako prilikom korištenja nekog Apple uređaja naletite na nešto što bi bila potencijalna ranjivost, možete napisati kratki izvještaj o tome te ga poslati kroz Apple Bounty program. Ako pošaljete izvještaj o sigurnosnoj ili privatnoj ranjivosti, postoji mogućnost da ispunjavate i uvjete za nagradu. Program Apple Security Bounty osmišljen je kako bi prepoznao rad svakoga u zaštiti, sigurnosti i privatnosti korisnika. Ako smatrate da ste otkrili ranjivost sigurnosti ili privatnosti koja utječe na Appleove uređaje, softver ili usluge, prijavite to izravno Appleu. Pregledavaju se sva istraživanja koja ispunjavaju uvjete za nagrade Apple Security Bounty.

Zaključak

Budući da se sustav IOS naširoko koristi diljem svijeta, važno je pripaziti na ove ranjivosti i razumjeti da uvijek postoji rizik kada je u pitanju tehnologija. Najbolji način da se zaštitite od ovih ranjivosti je da svoj uređaj ažurirate najnovijim softverom, pazite na web stranice koje posjećujete i izbjegavate jailbreaking uređaja. Također je vrijedno napomenuti da se mnogi rizici mogu ublažiti korištenjem pouzdanog rješenja za upravljanje mobilnim uređajima za vašu organizaciju. Ne postoji neprobojna tehnologija. Kada su istraživači koristili javno dostupne fotografije i tehnologiju fotogrametrije, uspjeli su generirati 3D prikaze lica osobe koji su bili prilično realistični (konkretno, stereofotogrametrija). Ne bismo se trebali iznenaditi ako istraživači i napadači u budućnosti otkriju dodatne načine da prevare Appleov Face ID mehanizam.

Literatura

[1] https://ijunkie.com/researcher-discovers-working-lock-screen-bypass-ios-15/

[2] https://blog.passwork.pro/apple-face-id-security/

[3] https://www.veprof.com/face-id-technology-security-possibilities.html

[4] https://security.apple.com/bounty/

[5] https://www.lookout.com/blog/lookout-apple-trident-mac-patch