Sadržaj

Kali Linux Forensics Mode - primjena Kali Linux distribucije za forenzičku analizu

Sažetak

Kali Linux je Linux distribucija otvorenog koda zasnovana na Debianu, stvorena za potrebe testiranja sigurnosti i računalne forenzike te dolazi s više od 600 unaprijed instaliranih alata. Kali Linux također nudi Live Forensics Mode, odnosno način rada za računalnu forenziku bez potrebe za prethodnom instalacijom Kali Linux operacijskog sustava.

Ključne riječi: Kali; Linux; računalna forenzika;

Uvod

Kali Linux je Linux distribucija zasnovana na Debianu. Kali je otvorenog koda i besplatna distribucija te ju se može u potpunosti izmijeniti i prilagoditi svojim potrebama. Namijenjena je testiranju sigurnosti, digitalnoj forenzici i etičkom hakiranju te stoga dolazi s više od 600 unaprijed instaliranih alata.[1]

Slika 1: Kali Linux operacijski sustav

Kali Linux nastao je 2013. godine od BackTrack Linux operacijskog sustava koji je također bio namijenjen za pentestove. Za održavanje i financiranje Kali Linuxa brine se firma Offensive Security. Tim koji ga održava mala je grupa ljudi kojima se vjeruje u radu s repozitorijima te moraju slijediti veliki broj sigurnosnih protokola. Svaki paket potpiše developer koji ga je napravio te ih nakon toga potpišu i repozitoriji.[3]

Forensics Mode

Kali Linux “Live” nudi Forensics Mode koji sadrži potrebne alate za računalnu forenziku te ga nije potrebno prethodno instalirati da bi se mogao koristiti. Ovaj način rada također je postojao u BackTrack Linux distribuciji. Korištenje Forensics Modea ne utječe na hard disk što su developeri dokazali uspoređivanjem sažetka (hash) hard diska prije i poslije korištenja Forensics Modea. Također, niti jedan medij za pohranu podataka neće biti automatski pokrenut, uključujući unutarnje i vanjske (USB, CD) medije. Ideja iza toga je da se u Forensics Modeu ništa ne treba dogoditi medijima bez korisnikove namjerne akcije.

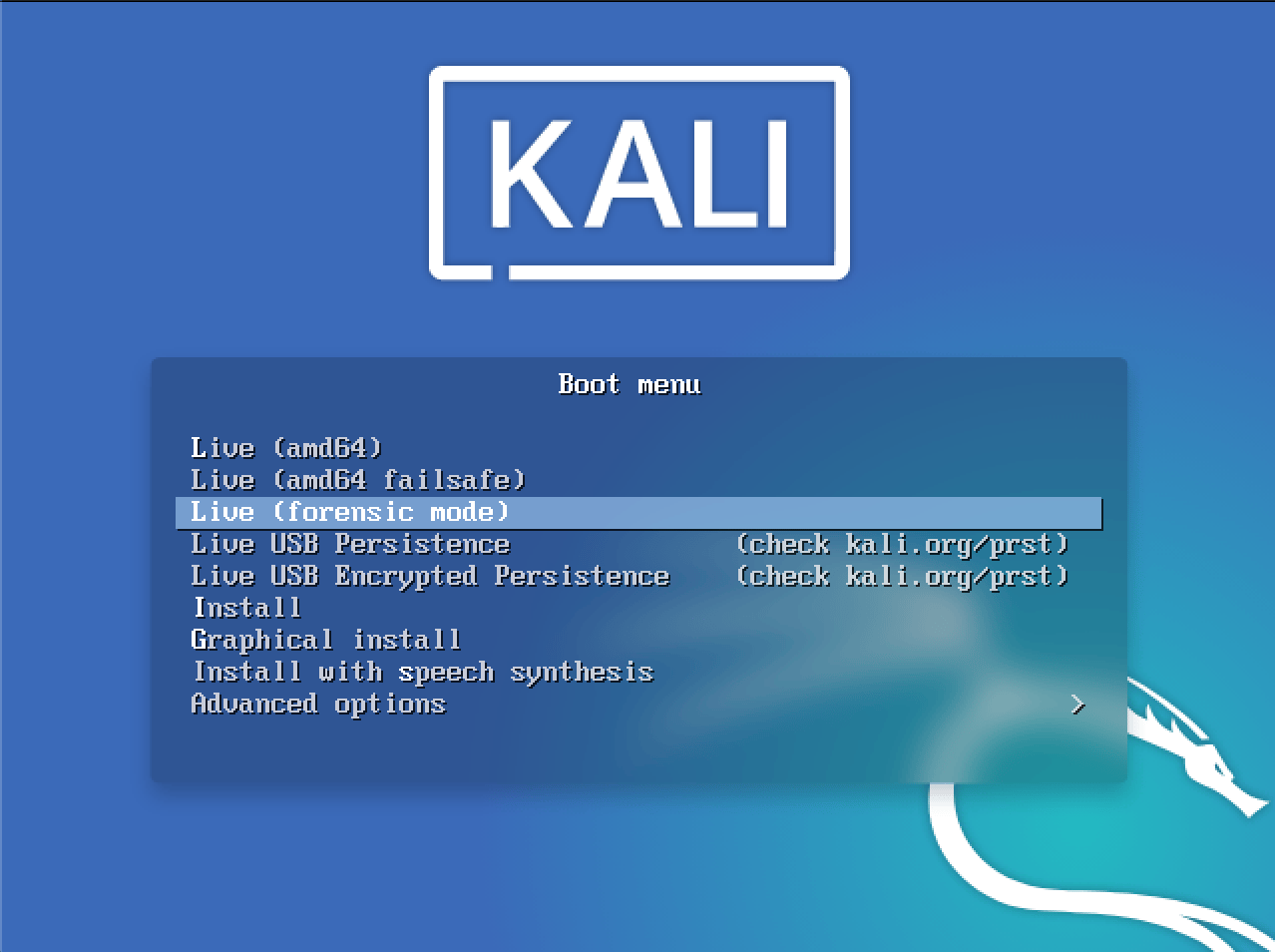

Slika 2: Boot Menu Live Kali Linuxa

Za korištenje Forensics Modea potreban nam je bootable USB koji sadrži Kali Linux ISO (službeni tutorial kako napraviti ISO sliku Kali Linuxa: https://www.kali.org/docs/usb/live-usb-install-with-windows/), odnosno Live verziju Kali Linuxa. Korištenjem Live verzije distribucije s USB-a, bez instalacije, u izborniku odaberemo Live (forensics mode). Na taj način možemo brzo i jednostavno obaviti forenzički posao bez ikakvog utjecaja na medije za pohranu podataka - sve što je potrebno je u računalo uključiti USB s Kali Linux ISO slikom.

Alati za računalnu forenziku

Autopsy

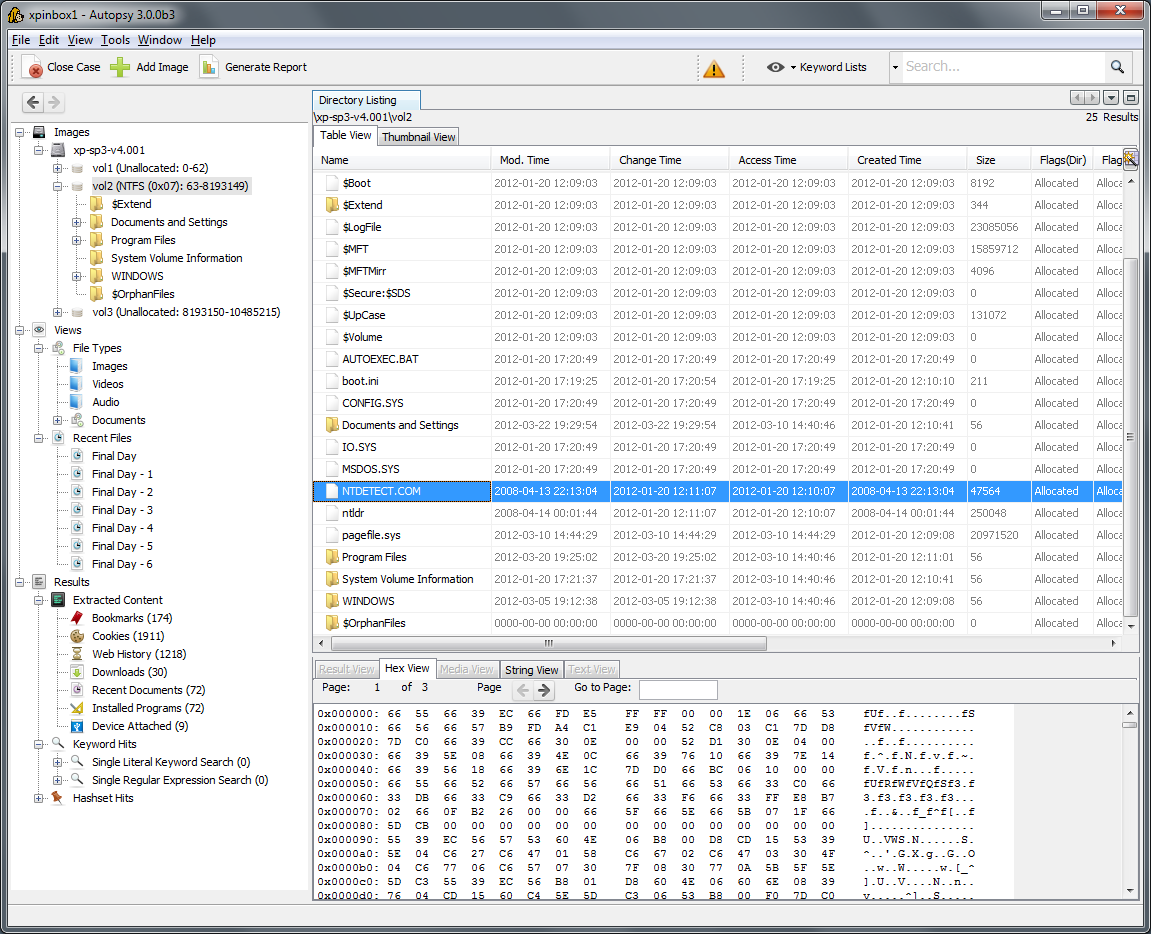

Alat za analizu medija za pohranu podataka. Može obavljati mnoštvo zadataka, poput data carvinga, analize metapodataka, pretraživanje po ključnim riječima, vremenska analiza događaja itd.[10]

Slika 3: Alat Autopsy

John the Ripper

Alat za probijanje lozinki kriptiranih datoteka baziran na rječniku. Podržava velik broj algoritama za kriptiranje te može sam odrediti kojim algoritmom je datoteka kriptirana. John the Ripper radi na način da uspoređuje zadani sažetak (hash) sa sažecima lozinki iz rječnika ili seta koji koristi. Može se koristiti u 3 načina rada:

- single crack mode – koristi jedan string te generira njegove varijacije, zatim pokušava probiti lozinku setom tih varijacija

- wordlist mode (dictionary) – koristi zadani rječnik lozinki

- incremental mode – najsnažniji način jer pokušava probiti lozinku koristeći sve moguće kombinacije znakova. Problem s ovim načinom je što probijanje lozinke može trajati jako dugo ako je lozinka dugačka te se uglavnom koristi samo ako druge opcije nisu uspjele.[4]

Volatility

Alat za forenziku radne memorije (RAM). Sposoban je otkriti jako puno podataka kao što su procesi koji su bili pokrenuti, povijest pretraživanja, pročitati sadržaj notepad dokumenata, naredbe iz Windows Command Prompta, vratiti snimke zaslona itd. Ako se koristi u live OS-u, također može analizirati pokrenute procese i pretraživati neraspoređeni prostor na hard disku kako bi našao obrisane datoteke.[5]

Wireshark

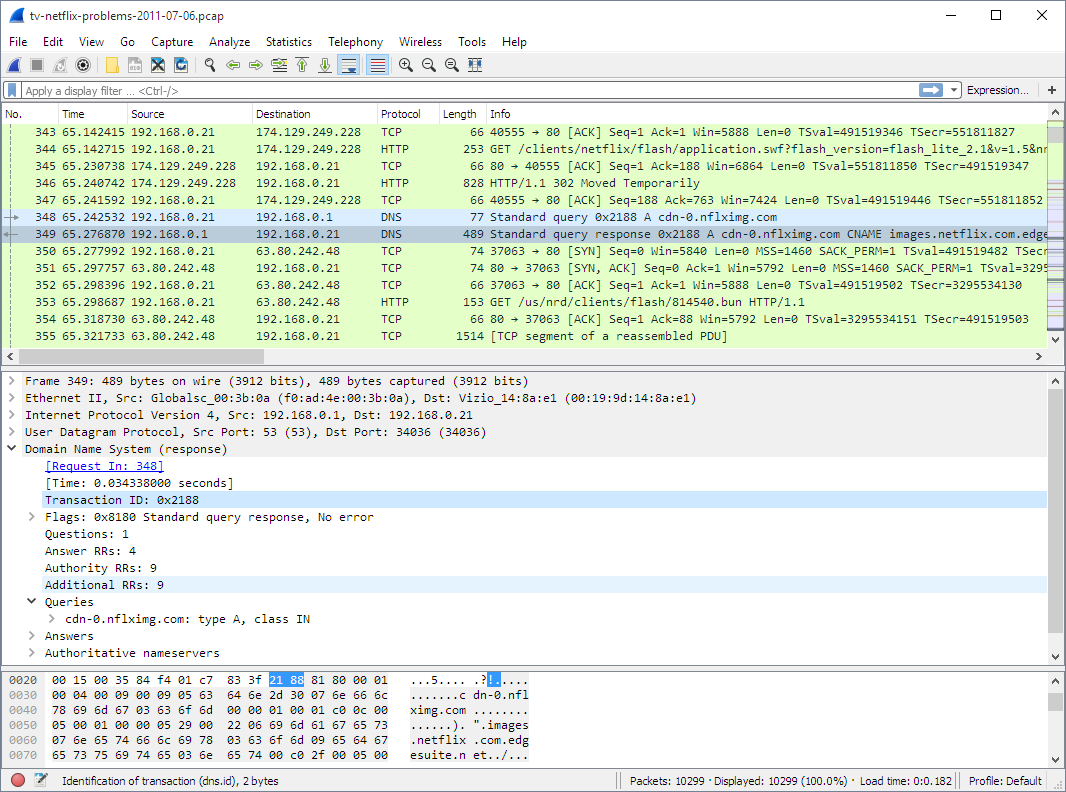

Alat za snimanje prometa na mreži i analizu protokola kojim možemo otkriti probleme. Omogućava filtriranje podataka te spremanje istih u različite formate kako bismo ih mogli analizirati kasnije. Wireshark omogućuje detaljnu analizu velikog broja protokola te se stalno dodaju novi.[6]

Slika 4: Alat Wireshark

Guymager

Alat za ekstrakciju datoteka preko grafičkog sučelja ili komandne linije.

Xplico

Alat za snimanje prometa, filtriranje i analizu snimljenih podataka, bez analize protokola. Omogućava puno bržu analizu paketa nego što se može postići ručnom analizom.

Binwalk

Alat koji u zadanoj binarnoj datoteci traži izvršivi kod i ugniježđene datoteke.

Foremost

Alat za oporavak datoteka pomoću headera, footera i internih struktura podataka. Taj proces poznat je pod nazivom data carving.[9]

Bulk extractor

Koristi se za izvlačenje brojeva kreditnih kartica, linkova, email adresa i slično iz diska, datoteke ili direktorija. Za razliku od drugih alata, može pretraživati i komprimirane datoteke poput ZIP, PDF I GZIP. Također, može pregledavati i nepotpune i neispravne datoteke.

Magic rescue

Alat za skeniranje uređaja i izvlačenje tipova datoteka koje zna vratiti. Koristi “magic bytes” iz datoteka te se može koristiti za vraćanje obrisanih ili neispravnih datoteka.

Zaključak

Kali Linux najpoznatiji je operacijski sustav za pentestove i računalnu forenziku zbog mnogo unaprijed instaliranih alata. Forenzičku analizu možemo napraviti vrlo lako pomoću Live verzije Kali Linuxa koja sadrži Forensics Mode. Forensics Mode u sebi sadrži potrebne forenzičke alate te ne ostavlja nikakve trageove na trajnoj memoriji.

Literatura

[1] https://www.kali.org/ [Accessed: January 11, 2023]

[2] Kali Linux Forensics Mode https://www.kali.org/docs/general-use/kali-linux-forensics-mode/ [Accessed: January 11, 2023]

[3] Kali Linux Tutorial https://www.javatpoint.com/kali-linux [Accessed: January 11, 2023]

[4] How to Crack Passwords using John The Ripper – Pentesting Tutorial https://www.freecodecamp.org/news/crack-passwords-using-john-the-ripper-pentesting-tutorial/ [Accessed: January 11, 2023]

[5] Forensics – Memory Analysis with Volatility https://infosecwriteups.com/forensics-memory-analysis-with-volatility-6f2b9e859765 [Accessed: January 11, 2023]

[6] https://www.wireshark.org/ [Accessed: January 11, 2023]

[7] Kali Linux Top Forensic Tools (2020) https://linuxhint.com/kali_linux_top_forensic_tools/ [Accessed: January 11, 2023]

[8] Kali Linux: Top 5 tools for digital forensics https://resources.infosecinstitute.com/topic/kali-linux-top-5-tools-for-digital-forensics/ [Accessed: January 11, 2023]

[9] File Recovery using Foremost [Kali Linux] https://www.yeahhub.com/file-recovery-foremost-kali-linux/ [Accessed: January 11, 2023]

[10] https://www.sleuthkit.org/autopsy/ [Accessed: January 11, 2023]

[11] https://en.wikipedia.org/wiki/Wireshark [Accessed: January 11, 2023]