Sadržaj

Forenzička analiza DOC formata

Sažetak

U ovom radu ukratko je opisana struktura i svojstva datoteke DOC formata, te metode kojima napadač može krivotvoriti metapodatke unutar datoteke, te ubaciti maliciozan sadržaj. Također, navedeno je nekoliko primjera kako računalni forenzičar može otkriti napadača.

Ključne riječi: DOC, Word, analiza, forenzika, dokument, metapodatak

Uvod

Datoteke DOC formata su datoteke nastale u Microsoft Word-u. DOC je zadana ekstenzija datoteke za starije verzije Word-a (97-2003), dok je kod novijih verzija (2007+) zadana ekstenzija DOCX, koji koristi nešto drukčiji način spremanja datoteka (DOC datoteke koriste OLE (Object Linking and Embedding) format, dok DOCX koristi OOXML (Office Open XML). DOC datoteka može pohraniti oblikovani tekst, slike, tablice, grafove i druge stvari vezane za obradu teksta.[1]

Krivotvorenje metapodataka DOC datoteke

Svaka DOC datoteka sadrži metapodatke o sebi, kao što su:

- Datum nastanka datoteke

- Datum posljednje izmjene

- Datum posljednjeg ispisivanja

- Broj linija, riječi i znakova u datoteci

- Podatke o osobi koja je napravila / posljednja izmijenila datoteku

- itd.

Iako većinu tih podataka korisnik ne može izmijeniti ručno kroz Word aplikaciju, koristeći se određenim alatima (npr. HexEditor) može promijeniti binarni sadržaj datoteke, te tako postaviti vrijednosti koje želi, sa željom da osoba koja će gledati taj dokument ima dojam da su ti podaci istiniti (npr. osoba može promijeniti datum nastanka datoteke da bi uvjerila drugu osobu da je datoteka napravljena dosta ranije nego što zapravo jeste). Ipak, napadač mora paziti na dosta detalja koji mogu otkriti osobi koja analizira datoteku (računalnom forenzičaru) da je napadač krivotvorio neke od metapodataka.

Forenzička analiza metapodataka DOC datoteke

Forenzičar može otkriti da su određeni metapodaci krivotvoreni otkrivanjem nepravilnosti na koje napadač nije pazio prilikom izmjene podataka. Postoje mnoge stvari koje forenzičar može primijetiti na koje napadač koji nije dovoljno upoznat sa strukturom DOC dokumenta nije pazio pri krivotvorenju, te prema tome zaključiti da je napadač mijenjao metapodatke.

Primjeri otkrivanja nepravilnosti DOC datoteke pomoću forenzičke analize

Određeni podatak nije jednak na svim mjestima

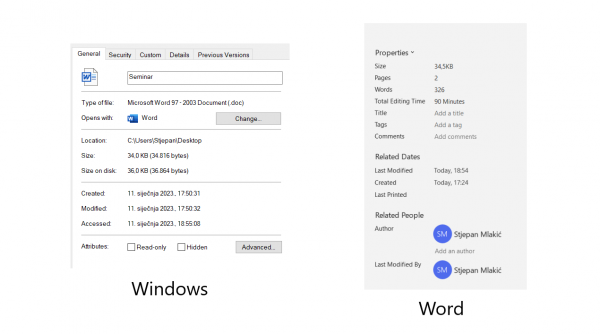

Kod DOC datoteka, postoje dva mjesta na kojem se spremaju metapodaci datoteke.[2] Prvo je Summary Information Stream [3], koji sarži metapodatke namijenjene Operacijskom Sustavu (u ovom slučaju Windows). Ti podaci se prikazuju korisniku ukoliko unutar Windows Explorera pogleda svojstva datoteke. Međutim, metapodaci koje prikazuje Microsoft Word su spremljeni na drugom mjestu, Dop strukturi [4], koja sadrži podatke o nastanku, izmjeni i ispisivanju datoteke spremljene u obliku DTTM strukture. U praksi, podaci bi na oba mjesta trebali biti jednaki, te ukoliko forenzičar primijeti da podaci nisu isti, može zaključiti da je došlo do krivotvorenja.

Sumnjiva verzija aplikacije ili operacijskog sustava

DOC datoteka sadrži informaciju o aplikaciji i operacijskom sustavu koji su korišteni pri posljednjem spremanju datoteke.[2] Document Summary Information Stream DOC datoteke sadrži atribut GKPIDDSI_VERSION u kojem se označuje verzija aplikacije (Word-a), a PropertySetSystemIdentifier sadrži informaciju o verziji operacijskog sustava. Kada bi napadač pokušao krivotvoriti podatak o posljednjoj izmjeni datoteke na datum koji je raniji od datuma izlaska navedene verzije operacijskog sustava ili aplikacije, forenzičar može otkriti da je došlo do krivotvorenja podataka.

Nepravilni krivotvoreni podaci

Pri krivotvorenju određenih podataka, forenzičar bi mogao uhvatiti napadača koji je unio krivotvoreni podatak koji Word ne može spremiti.[2] Primjer je opet datum, npr. napadač bi mogao unijeti datum i vrijeme posljednje izmjene na razini sekunde u Summary Information Stream. To je moguće budući da FILETIME struktura podržava taj podatak na razini sekunde (čak i milisekunde), dok Word uvijek sprema taj podatak na razini minute. Dakle, može se zaključiti da taj podatak nije spremljen automatski od strane Worda, nego ga je napadač ručno krivotvorio.

Prepoznavanje makro naredbi

Makro naredbe se u Microsoft Office programima pišu u VBA (Visual Basic for Applications) jeziku.[5] Napadač može u svoju DOC datoteku dodati makro naredbe koje mogu biti štetne po računalo osobe koja ih pokrene. Ukoliko je na određenu makro naredbu postavljena zastavica AutoOpen, makro naredba se izvršava pri samom otvaranju datoteke. Novije verzije Worda blokiraju izvršavanje makro naredbi koje nije napisao sam korisnik, te ga tako štite od problema. U forenzici, raznim alatima se može doći do makro koda bez otvaranja datoteke, te tako unaprijed analizirati makro naredbe koje datoteka sadrži.

Zaključak

Datoteke DOC formata svojom strukturom otvaraju prostor napadačima za krivotvorenje raznih podataka, te ubacivanje malicionzog koda putem makro naredbi. Međutim, postoji i dosta mogućih propusta koje napadač može napraviti, te ih forenzičari mogu iskoristiti kao dokaz, kao što je prikazano u nekoliko navedenih primjera. Zbog toga forenzička analiza DOC formata može biti jako korisna u određenim situacijama.