Sažetak

Seminar se bavi napadima na Secure Sockets Layer (SSL) i Transport Layer Security (TSL) protokole, standardne protokole za sigurnosnu komunikaciju na internetu. Napadi koji su obrađeni uključuju man-in-the-middle (MitM), denial-of-service (DoS) i napade koji se temelje na slabostima kriptografskih algoritama ili konfiguracija. Predstavljene su mjere zaštite kao što su korištenje sigurnijih kriptografskih algoritama, pravilna konfiguracija protokola, redovito ažuriranje softvera, korištenje VPN-a i provođenje sigurnosnih pretraga.

Uvod

Transport Layer Security (TSL), i njegov prethodnik Secure Sockets Layer (SSL), su protokoli koji su široko korišteni za sigurnu komunikaciju na internetu, uključujući transakcije e-trgovine, e-bankarstvo i druge osjetljive prijenose podataka. Međutim, unatoč širokoj upotrebi i percipiranoj sigurnosti, ovi protokoli su podložni napadima koji mogu ugroziti povjerljivost podataka.

Vrste napada

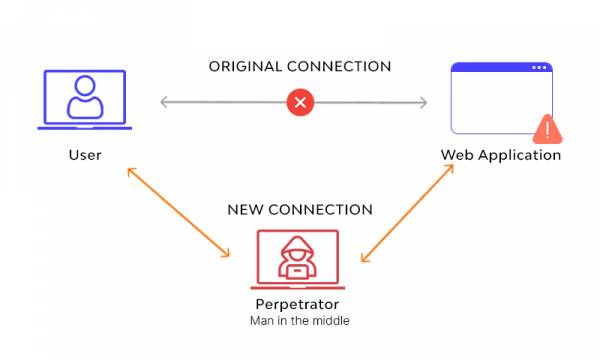

Jedan od najznačajnijih napada na SSL i TSL je Man-in-the-Middle (MitM) napad. U MitM napadu, napadač presreće i mijenja komunikaciju između klijenta i poslužitelja, postajući na taj način “čovjek u sredini” transakcije. Napadač onda može koristiti ovu poziciju da ukrade osjetljive informacije, poput podataka za prijavu ili financijskih podataka, ili da ubaci zlonamjerni kod u komunikacijski kanal. MitM napadi mogu biti posebno učinkoviti protiv SSL i TSL-a jer ovi protokoli se oslanjaju na korištenje digitalnih certifikata za autentifikaciju identiteta poslužitelja. Napadač može koristiti različite tehnike, poput phishinga ili DNS spoofinga, da dobije valjani certifikat za lažni poslužitelj, tako da prevari klijenta da je napadač legitimni poslužitelj.

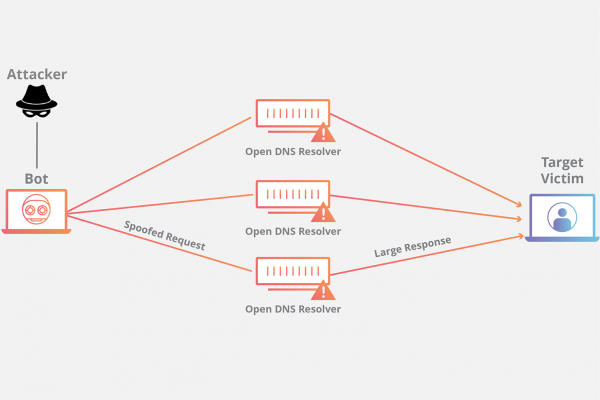

Još jedan uobičajeni napad protiv SSL i TSL-a je denial-of-service (DoS) napad. U DoS napadu, napadač ispunjava poslužitelj velikim brojem zahtjeva, preopterećujući njegove resurse i čineći ga nedostupnim legitimnim korisnicima. DoS napadi mogu biti posebno učinkoviti protiv SSL i TSL-a jer ovi protokoli zahtijevaju značajne računalne resurse za izvođenje šifriranja i dešifriranja podataka. Kao rezultat, poslužitelj koji je preplavljen zahtjevima možda neće imati dovoljno resursa da obradi legitimne zahtjeve, što rezultira prekidanjem usluge.

SSL i TSL protokoli također su podložni napadima izvedenim korištenjem slabih kriptografskih algoritama ili konfiguracija. Na primjer, korištenje slabijih algoritama šifriranja, poput kriptografskog algoritma “RC4”, može omogućiti napadaču da ukloni šifriranje i pristupi osjetljivim podacima. Osim toga, neadekvatna konfiguracija SSL i TSL protokola, kao što je omogućavanje nepotrebnih protokola ili neadekvatno postavljanje ciljnih protokola, također može omogućiti napadačima da izvrše napade.

U posljednje vrijeme, pojavili su se novi napadi na SSL i TSL protokole, kao što je napad “POODLE” (Padding Oracle On Downgraded Legacy Encryption). Ovaj napad koristi slabosti u SSL 3.0 protokolu, koji se još uvijek koristi na nekim mrežama, da omogući napadaču da ukloni šifriranje i pristupi osjetljivim podacima.

Kako se obraniti

Postoji nekoliko mjera koje se mogu poduzeti kako bi se zaštitili od napada na SSL i TSL protokole:

- Korištenjem sigurnijih kriptografskih algoritama, poput AES-256, može se smanjiti rizik od napada koji se temelje na slabostima kriptografije.

- Certifikati su ključni za autentifikaciju poslužitelja u SSL i TSL protokolima. Stoga je važno koristiti samo certifikate koji su izdani od strane pouzdanih izdavatelja certifikata.

- Potrebno je osigurati da su konfiguracije protokola sigurne i da su nepotrebni protokoli onemogućeni.

- Redovito ažuriranje softvera može osigurati da se isprave sigurnosne slabosti i da se koriste najnovije verzije protokola.

- Korištenje Virtual Private Network (VPN) može pomoći u zaštiti od MitM napada, jer omogućuje komunikaciju između klijenta i poslužitelja preko sigurne veze.

- Redovito provođenje sigurnosnih pretraga može pomoći u otkrivanju sigurnosnih slabosti i ranoj detekciji napada.

- Edukacija korisnika o sigurnosnim rizicima i mjerama zaštite može pomoći u smanjenju rizika od napada zbog socijalnog inženjeringa.

- Kontinuirano praćenje mreže može pomoći u ranom otkrivanju napada i brzom reakciji na njih. To uključuje praćenje aktivnosti na mreži, analizu logova i korištenje alata za detekciju upada.

- Koristiti Web Application Firewall (WAF) koji će se baviti sigurnošću aplikacija i spriječiti napade koji se odnose na aplikacije.

- Koristiti višestruki način autentifikacije koji će osigurati da se samo autorizirani korisnici mogu prijaviti na mrežu ili aplikaciju.

S obzirom na to da su napadi na SSL i TSL protokole stalna prijetnja, potrebno je stalno raditi na poboljšanju njihove sigurnosti. To uključuje redovito praćenje novih saznanja o napadima, kao i rad na razvoju novih sigurnosnih mehanizama koji će osigurati veću zaštitu od napada na SSL i TSL protokole.

Zaključak

U zaključku, napadi na SSL i TSL protokole su stvarna prijetnja sigurnosti mreža i podataka, pa je potrebno poduzeti odgovarajuće mjere zaštite. To uključuje korištenje sigurnijih kriptografskih algoritama i konfiguracija, redovito provođenje sigurnosnih pretraga i ažuriranja, te osiguravanje da korisnici i poslužitelji koriste najnovije verzije SSL i TSL protokola. Osiguravanje stalnog pracenja sigurnosnih izvještaja, sudjelovanje u sigurnosnim konferencijama i obrazovnim programima. Također, važno za osiguravanje je da se mjere zaštite stalno ažuriraju i prilagođavaju novim prijetnjama.

S obzirom na to da su SSL i TSL protokoli široko rasprostranjeni i kritični za sigurnost mnogih online aktivnosti, potrebno je stalno raditi na poboljšanju njihove sigurnosti kako bi se osiguralo da se korisnici i poslužitelji zaštite od napada. To uključuje redovito praćenje novih saznanja o napadima, kao i rad na razvoju novih sigurnosnih mehanizama koji će osigurati veću zaštitu od napada na SSL i TSL protokole.

Literatura

[1] SSL and TLS: Designing and Building Secure Systems, Eric Rescorla

[2] Network Security Through Data Analysis: From Data to Action, Mark Stanislav and Corey Benninger

[3] Applied Cryptography: Protocols, Algorithms, and Source Code in C, Bruce Schneier

[4] Cryptography Engineering: Design Principles and Practical Applications, Niels Ferguson, Bruce Schneier, and Tadayoshi Kohno

[5] Information Security: A Strategic Approach, Michael E. Whitman and Herbert J. Mattord

[6] Handbook of Information and Communication Security, Johan van Tilborg and Sushil Jajodia

[7] Network Security Bible, Eric Cole and Ronald L. Krutz

[8] Computer Security: Art and Science, Matt Bishop

[9] Preventing Web Attacks with Apache, Ryan C. Barnett and Brent Cook

[10] Web Application Firewalls, Daniel Cid and Ivan Ristic

[11] Network Security Technologies and Solutions, Cisco Systems

[12] Security Engineering: A Guide to Building Dependable Distributed Systems, Ross Anderson

[13] SSL and TLS: Understanding and Deploying SSL/TLS and PKI to Secure Servers and Web Applications, Rolf Oppliger