Sadržaj

Sažetak

Radiofrekvencijska identifikacija (RFID) koristi elektromagnetsko polje za automatsku identifikaciju i praćenje oznaka pričvršćenih na objekte. Mogućnost čitanja osobnih informacija bez pristanka izaziva ozbiljnu zabrinutost oko privatnosti. Ova zabrinutost rezultirala je razvojem standardnih specifikacija koje se bave pitanjima privatnosti i sigurnosti. U članku su navedene razne vrste napada kojima je podložna RFID tehnologija. Nadalje, opisan je problem RFID „skimminga“ odnosno pribavljanja i kloniranja podataka bez privole. U posljednjem dijelu su ukratko opisani radovi istraživača o stvarnom problemu RFID naplate sa bankovnim karticama.

Uvod

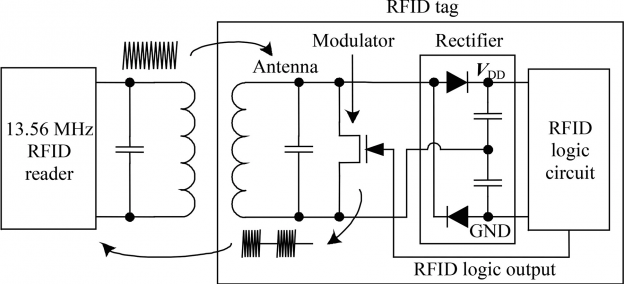

RFID sustav sastoji se od radio transpondera malih dimenzija, radio prijemnika i odašiljača (prikazano shematski na Ilustraciji 1). Iako se često uz RFID oznake koristi pridjev „pasivna“, one to i jesu i nisu. Pasivne su u smislu da u većini slučajeva nemaju vlastiti izvor energije, već se „pasivno“ napajaju korištenjem energije iz čitača oznaka. Ta količina energije je dovoljna da se aktivira strujni krug sa malom količinom memorije, procesorom i odašiljačem koji onda „aktivno“ obavlja neki proces. (2.)

Ilustracija 1- izvor: https://onlinelibrary.wiley.com/doi/10.4218/etrij.13.1912.0004, (5.)

Pregled napada vezanih za RFID tehnologiju

Napadi se mogu ugrubo podijeliti u tri kategorije, detaljnije opisano u „A Comprehensive Review of RFID and Bluetooth Security: Practical Analysis“ (4.).

Fizički napadi:

- Onemogućavanje oznake: doslovno uništavanje strujnog kruga

- Kloniranje oznake: ukoliko podatci oznake nisu kriptirani moguće je iščitati i kopirati iste

- Reverzni inžinjernig: rastavljanje čipa i promatranje kako funkcionira

- Analiza potrošnje struje: moguće je postaviti na oznaku uređaj koji prati kad je aktivna (ukoliko je to zanimljiva informacija)

- Modifikacija oznake: oznake mogu imati read/write memoriju koja se može modificirati kako želimo

Napadi u komunikacijskom kanalu:

- Prisluškivanje: treći uređaj sluša komunikaciju između oznake i legitimnog skenera

- Njuškanje: nelegitimni uređaj uspostavi komunikaciju sa oznakom

- Pregledavanje (skimming): isto kao prisluškivanje, osim što se od pribavljenih podataka pokušava napaviti nelegitimna kopija oznake

- Ponavljanje: uređaj ponavlja poruke koje je osluškivao ranije

- Čovjek u sredini: oznaka i skener komuniciraju sa nelegitimnim uređajem između njih misleći kako komuniciraju direktno jedan s drugim

- Pasivna interferencija: šum u kanalu od uređaja koji nenamjerno odašilju na istim frekvencijama kao što ih koristi oznaka i skener

- Aktivna interferencija: namjerno zašumljivanje kanala komunikacije

Sustavne prijetnje:

- Probijanje enkripcije: novije generacije RFID oznaka koriste kriptografiju kako bi zaštitile privatne podatke, međutim svakim danom se sustavi enkripcije aktivno probijaju

RFID skimming

Razvojem RFID tehnologija pojavile su se prilike za njeno zlonamjerno iskorištavanje. Ukoliko podatci na RFID oznaci nisu kriptirani, poput nekih RFID kartica za ulazak u ustanove, zgrade, prostorije i slično, moguće je biti žrtva kopiranja osjetljivih podataka sa RFID oznake. Prenosivi modificirani RFID čitači veličine prijenosnog računala su u stanju očitati podatke sa RFID oznaka na relativno velikoj udaljenosti od 0.5 metara, dok specijalizirani uređaji sa UHF (ultra high frequency) antenama mogu u dobrim uvjetima očitati oznaku sa više metara. (1.)

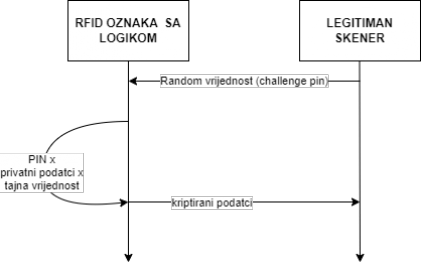

S RFID čipovima novijih generacija koje posjeduju mogućnost kriptiranja podataka opasnost od kopiranja podataka i dalje postoji, no dok god nije probijen sistem kriptiranja tako stečeni podatci su neiskoristivi. Na primjeru bankovnih kartica sa RFID tehnologijom jedan od načina štičenja zlouborape RFID putem skimminga jest korištenje principa tokenizacije prije slanja osjetljivih podataka. Čak i ako napadač osluškuje prenesene podatke i ponovi ih pri sljedećoj transakciji, token bi bio izmijenjen i podatci beskorisni. Token se može stvoriti iz varijable koju skener pošalje oznaci, ili oznaka interno stvara tokene uz pomoć tajnih ključeva ili nekakvog sličnog mehanizma koji stvara jednom iskoristive podatke.

Man-In-The-Middle napadi

Skoro sva ranjivost korištenja RFID tehnologije dolazi iz njene implementacije sa popratnim informatičkim sustavima, te se većina ranjivosti bazira na Relay, tj. Man In the Middle napadima. (3.)

Rad „The EMV standard: Break, fix, verify” (6.) iz 2021. govori o ranjivosti Visa kartica prilikom beskontaktnog plaćanja. Ukratko, koristeći 2 Android uređaja probijena je PIN zaštita prilikom transakcije velike vrijednosti koja ju mora inače zatražiti. Jedan uređaj inicira transakciju na POS aparatu i glumi karticu, a drugi uređaj je u blizini RFID kartice i glumi POS aparat. Podatci koje kartica pošalje na uređaj su izmijenjeni na način da se lažira promjenom bitova kako je korisnik verificirao svoj identitet, i da nije potreban korisnikov tajni PIN.

Na vrlo sličan način je 2019. u radu „First Contact - Vulnerabilities in Contactless Payments“ (7.) sa dva uređaja probijena PIN zaštita. U prvom koraku se izbriše bit koji označava potrebu za dodatnom verifikacijom koju zahtijeva terminal, a u drugom koraku se mijenja bit koji označava da je uspješno provedena verifikacija korisnika na uređaju, te se umjesto maksimalnih 30$ transkacije bez dodatne verifikacije omogućava transkacija do 5500$.

Kako i zašto?

MIFARE RFID transponderi (vlasnik Philips Austria GmbH) se nalaze u preko milijardu kartica. Obitelj tehnologija podliježe ISO 14443 standardu. MIFARE Standard oznake koriste vlasnički protokol za autentifikaciju i šifriranje podataka, MIFARE UltraLight ne koriste zaštitu. MIFARE Pro, ProX, and SmartMX potpuno implementiraju ISO 14443-3 standard, koriste dva sigurnosna ključa. Koristeći 1000 uređaja koji bi provjeravali ključ svakih 25ms trebalo bi i dalje 226 godina da se probije zaštita. Iza sve te zaštite stoji najranjivija karika, programer. U praksi se koristi 60 default vrijednosti sigurnosnih ključeva u pokaznim implementacijama korištenja oznaka. Smatra se da preko dvije trećine softverskih rješenja koristi 1 od 60 jednih te istih ključeva. Zabrana brute-forceanja ključeva putem nekog brojača pokušaja ili timeouta je rijetka i neviđena. (8.)

Zaključak

Iako se podatci sa RFID čipova mogu bežično očitati sa većih udaljenosti od namijenjene, ne treba previše strahovati za njihovo zlonamjerno iskorištavanje. Neke primitivnije RFID oznake su ranjivije napadima radi loše ili nikakve enkripcije podataka koje posjeduju, no novije generacije RFID tehnologija rješavaju taj problem. Više treba biti pažljiv prilikom korištenja softverskih rješenja koja koriste u nekom svom koraku RFID tehnologiju poput beskontaktnog plaćanja do određene svote novca bez autorizacije, koja je dokazano ranjiva i podložna napadima. Ukoliko projektiramo informatički sustav koji će koristiti zaštićene RFID oznake treba voditi računa da ne postoji ranjivost u implementaciji uslijed ljudskog previda. Neki jednostavni koraci kako se zaštiti od najučestalijih (iako i dalje vrlo rijetkih) kriminalnih radnji vezanih za RFID kartice jesu:

- Sniziti limite za neautorizirano plaćanje na minimum u bankovnim aplikacijama

- Korisiti novčanike sa RFID zaštitom da se fizički spriječi komunikacija RFID oznake

- Imati više RFID omogućenih kartica u istom novčaniku; da se uvjerite sami probajte sljedeći put na bankomatu ili POS aparatu direktno koristiti karticu u novčaniku, velika je šansa da će komunikacija biti odbijena radi previše interferencije drugih RFID oznaka

Literatura

- Figueroa Lorenzo, S.; Añorga Benito, J.; García Cardarelli, P.; Alberdi Garaia, J.; Arrizabalaga Juaristi, S. A Comprehensive Review of RFID and Bluetooth Security: Practical Analysis. Technologies 2019, 7, 15. https://doi.org/10.3390/technologies7010015

- Yang, B.-D., Oh, J.-M., Kang, H.-J., Park, S.-H., Hwang, C.-S., Ryu, M.K. and Pi, J.-E. (2013), A Transparent Logic Circuit for RFID Tag in a-IGZO TFT Technology. ETRI Journal, 35: 610-616. https://doi.org/10.4218/etrij.13.1912.0004

- Basin, David, Ralf Sasse, and Jorge Toro-Pozo. “The EMV standard: Break, fix, verify.” 2021 IEEE Symposium on Security and Privacy (SP). IEEE, 2021.

- Leigh-Anne Galloway and Tim Yunusov, https://www.blackhat.com/eu-19/briefings/schedule/index.html#first-contact—vulnerabilities-in-contactless-payments-17454

- prezentacija (ignorirati) https://drive.google.com/file/d/1W6lX-0GIh5Pip8j3T08XhTN-HNSrLS1g/view?usp=share_link