Sadržaj

Forenzička analiza Tor preglednika na Windows 10 operacijskom sustavu

Sažetak

Sigurnost u internetu pojam je koji se sve češće spominje u našem svakodnevnom životu. Važan aspekt sigurnosti jest anonimnost, odnosno zahtjev da naše aktivnosti na internetu budu privatne i zaštićene od potencijalnih napadača koji prisluškuju naš promet. Postoje web preglednici koji omogućuju anonimne aktivnosti na internetu, a jedan od tih preglednika je Tor. Iako Tor znatno otežava praćenje korisnikovih aktivnosti na internetu, aplikacija ostavlja razne tragove na sustavu unutar kojeg se koristi. Takvi tragovi mogu se pronaći na disku, radnoj memoriji i registru operacijskog sustava Windows 10.

Ključne riječi: Tor; Windows 10; registar; radna memorija; disk

Uvod

Tor je jedan od najpopularnijih privatnih web preglednika. Koriste ga obični korisnici u svrhu sigurnog pregledavanja interneta, ali i kriminalci kako bi prikrili svoje ilegalne aktivnosti na internetu. Izgleda kao i svaki drugi web preglednik, no Tor šifrira sav promet i preusmjerava ga kroz određeni broj nasumično odabranih Tor poslužitelja prije nego što dođe do zadanog odredišta. Postoji više od sedam tisuća takvih poslužitelja koji najčešće pripadaju volonterima iz zajednice korisnika, a broj nasumičnih skokova između njih prije destinacije može biti proizvoljan što utječe na brzinu pregledavanja. Tako korisnik zaobilazi nadzor pružatelja internetske usluge, skriva svoju pravu IP adresu od usluga koje koristi te otežava prisluškivanje prometa koji odlazi ili dolazi prema njegovom računalu. Zbog njegovog načina rada pronalazak tragova pregledavanja ilegalnog sadržaja na internetu putem Tor preglednika ponekad može izgledati kao nemoguća misija, ali ako se dobije pristup računalu osumnjičene osobe mogu se pronaći tragovi koje ostavlja Tor preglednik. U poglavljima koja slijede prikazani su tragovi koji se mogu pronaći na disku, u radnoj memoriji i u registru operacijskog sustava Windows 10.

Forenzika diska

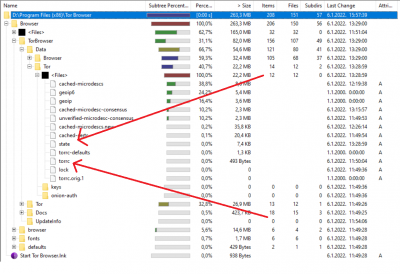

Instalacijom Tor preglednika na odabranom mjestu u datotečnom sustavu pohranjuje se direktorij u kojem se nalazi konfiguracija i svi potrebni podatci za pokretanje i korištenje aplikacije. Analizom direktorija na čije se stablo detaljnije može vidjeti na slici 1, mogu se pronaći datoteke state i torrc.

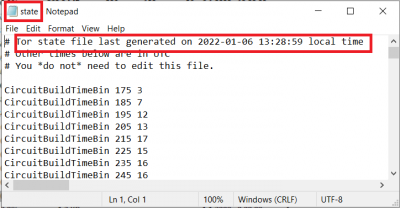

Na slici 2 u crvenom okviru prikazna je informacija o posljednjem pokretanju aplikacije. Pomoću informacija o pokretanju Tor preglednika moguće je utvrditi je li osumnjičeni koristio privatni preglednik za vrijeme odvijanja ilegalne aktivnosti na internetu.

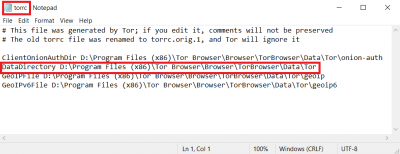

Na slici 3 u crvenom okviru prikazana je informacija o tome od kuda je preglednik pokrenut.

Daljnom analizom utvrđeno je da web preglednik ostavlja razne vremenske oznake u datotečnom sustavu, no nisu pronađeni nikakvi podatci o povijesti pregledavanja. Nakon deinstalacije direktorij se briše s datotečnog sustava. Detaljnija analiza i pronalazak tragova instalacije Tor preglednika može se pronaći u [1] gdje Aron Warrner carvea datoteke alatom X Ways Forensics te analizira podatke u heksadecimalnom zapisu. Takvi detalji nisu obuhvaćeni ovim radom.

Forenzika radne memorije

Tim koji se bavio forenzikom radne memorije u članku [2] otkrio je sljedeće tragove korištenja Tor preglednika:

- putanje aplikacije

- učitane EXE (firefox.exe i tor.exe) i DLL datoteke

- SQLite datoteke: imena tablica i operacije nad bazom podataka izvršene od strane aplikacije

- tragove resursa koje je aplikacija koristila

- informacije o ruteru, uključujući IP adresu, nadimke, vremenske oznake posljednje dostupnosti i javne ključeve korištene od strane Tor Rutera

- user-agent informacije (Mozilla/5.0)

- blok liste, proširenja, ključeve registra i vrijednosti vezane za aplikaciju

Osim toga navode da ako se Tor preglednik deinstalira neposredno nakon što se koristio moguće je pronaći i sljedeće tragove:

- otvarane ili preusmjerene web adrese

- komponente koje čine web stranicu kao što su JavaScript programski kod, CSS i slično

- imena preuzetih datoteka i web adrese s kojih su preuzeti

- adrese elektroničke pošte koje su korištene za prijavu u određeni sustav

- vremenske oznake

- id-ove sjednica i druge informacije vezane za pojedine sjednice

- dijelove međuspremnika koji su vezani za operacije koje su obavljane unutar konteksta preglednika

Osim toga koristeći alate HxD i Belkasoft Evidence Center X pronašli su ostatke povijesti pretraživanja, korisničkih imena i lozinki, emailova, uploadanih i preuzetih datoteka i brojnih drugih podataka. Budući da su gotovo jednaku količinu podataka pronašli u radnoj memoriji gledajući snimku memorije u trenutku korištenja Tor preglednika te u trenutku nakon što je preglednik zatvoren, može se zaključiti da Tor preglednik ne briše podatke o pregledavanju instantno nakon što ga korisnik prestane koristiti.

Forenzika registra

Windows registar je značajan izvor informacija koji sadrži brojne podatke o događajima unutar sustava i vrlo često se pokaže kao pravo mjesto za početak forenzičkih istraga. Podatke sprema pod jedinstvenim ključevima, a oni su vrlo učinkoviti u povezivanju korisnika, vremenskog trenutka i aplikacije. Tim iz [2] koristio je alate Regshot, RegScanner, Notepad++ i WinMerge kako bi analizirao snimke registara. Analizom su otkrili da Tor preglednik dodaje osam ključeva registra nakon instalacije i tri dodatna ključa registra vezana za program za instalaciju Tor preglednika koje koristi za vrijeme instalacije. Svi ključevi se zadržavaju u registru i nakon deinstalacije aplikacije. Vrijednosti određenih ključeva mijenjaju se nakon svakog otvaranja i zatvaranja Tor preglednika, a iz njih se može otkriti je li Tor ikada bio instaliran na sustavu te koliko puta je bio pokrenut nakon instalacije.

Zaključak

Tor preglednik znatno povećava anonimnost korisnika i vrlo dobro prikriva korisnikove aktivnosti, no i dalje nije potpuno anoniman. Iako su forenzičari iz radova [1], [2], [3] i [5] provodili istragu nad gotovo idealno tajmiranim snimkama sustava, što nije u skladu s realnim situacijama, uspjeli su pronaći brojne tragove koje Tor preglednik ostavlja na disku, u radnoj memoriji i u Windows registru. Ipak, tvrdnja Mike Peerya da Tor preglednik ne zapisuje nikakve podatke vezane za korisničku aktivnost na internetu u trajnu memoriju prema rezultatima ovih istraživanja se ispostavila istinitom.